医療情報システムの安全管理に「認証・認可」と「ID管理」が必要な理由とは?厚生労働省ガイドラインを読み解く

近年、医療機関を標的にした情報セキュリティインシデントがいくつも報じられました。中には運営に深刻な影響を及ぼす事件もあり、サイバー攻撃への対策の重要性が指摘されるようになりました。こうしたリスクが高まるなか、厚生労働省も「医療情報システムの安全管理に関するガイドライン 第6.0版」を公開しています。そこで本コラムでは、医療機関が直面するサイバー上の脅威やガイドラインの概要を整理するとともに、キーワードの1つとなる「認証・認可」について解説します。

いま、医療情報システムが直面しているサイバー上の脅威とは?

近年、ますます高度化・巧妙化するサイバー攻撃。その被害に遭い、大きな損失を被る医療機関も少なくありません。その典型例※1として指摘されているのがランサムウェア攻撃です。その攻撃の例としては、実際に2022年には下記のようなケースがありました。

ある医療機関がランサムウェア攻撃により電子カルテシステムが暗号化され、長期間にわたり診療が制限されました。その間、調査や復旧による数億円の被害、逸失した利益は十数億円以上と見込まれました。

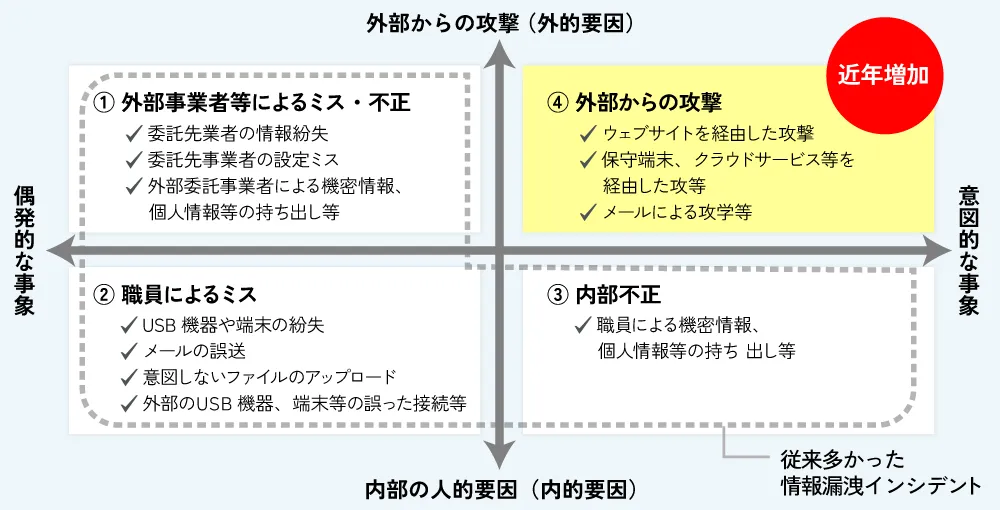

改めて医療機関のセキュリティインシデントを整理すると次の4つが挙げられます※2。

- ①外部事業者等によるミス・不正

- ②職員によるミス

- ③内部不正

- ④外部からの攻撃

このうち、近年増加が指摘されるのが「④外部からの攻撃」です。

こうした外部からの脅威が増加している実情に即した対策を行うためにも、厚生労働省は「 医療情報システムの安全管理に関するガイドライン 」の見直しを行い、第6.0版(令和5年5月)として公開しています。次項ではそのポイントについて見てみましょう。

※1 厚生労働省

『[特集]医療機関等におけるサイバーセキュリティ』

※2 厚生労働省 医療情報連携ネットワーク支援Navi

『医療機関を取り巻く情報セキュリティ対策の現状』

「医療情報システムの安全管理に関するガイドライン」のポイント

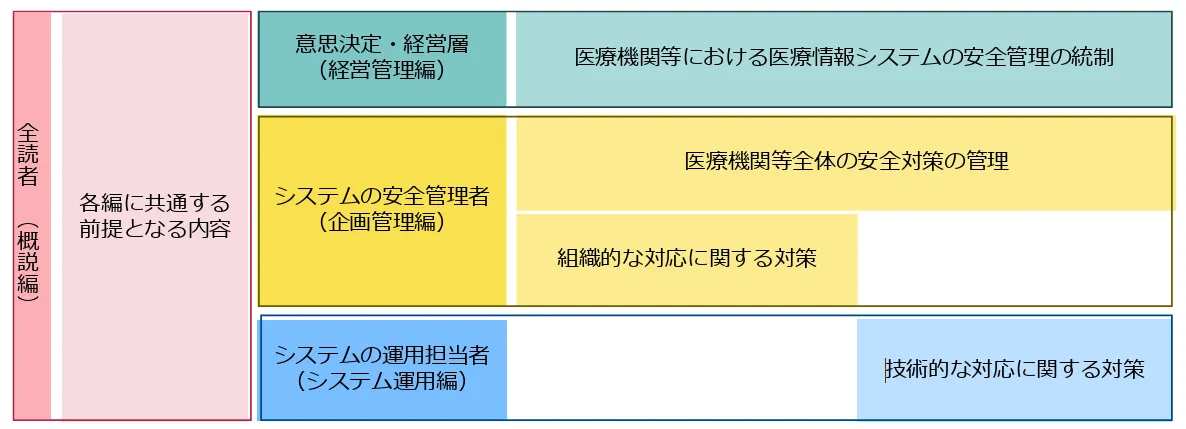

「 医療情報システムの安全管理に関するガイドライン 第6.0版(令和5年5月) 」(以下、ガイドライン)は、厚生労働省が医療情報システムの適切な取り扱い等について示したガイドラインです。このガイドラインは、クラウドサービスの積極的な活用やサイバー攻撃の多様化・巧妙化などを鑑み、令和5年5月に改定されています。ガイドラインは、読み手の立場に応じて「概説編」「経営管理編」「企画管理編」「システム運用編」の4編にて構成されています。

※ ガイドライン第6.0版を構成する各編

厚生労働省

『医療情報システムの安全管理に関するガイドライン 第6.0版 概説編 [Overview](令和5年5月)』

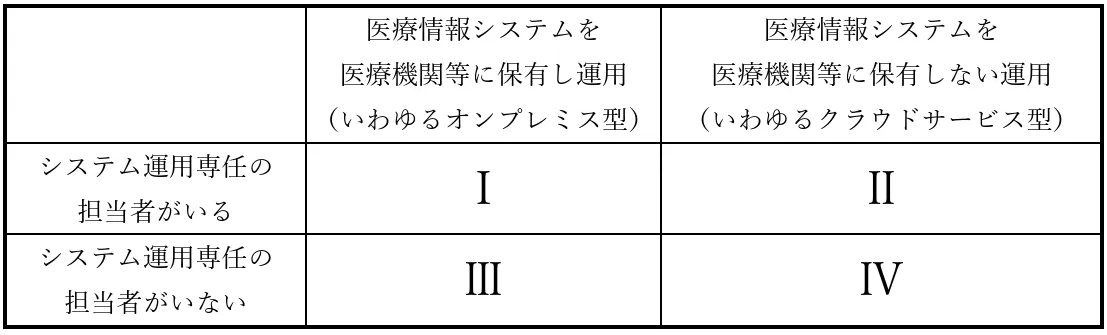

また、オンプレミス型のシステムかクラウドサービスか、システム運用専任担当者がいるかいないか、によって参照すべき範囲が異なることから、下右表のようにガイドラインの参照パターンをⅠ~Ⅳの4パータンに分類しています。

※医療機関等の特性に応じた本ガイドラインの参照パターン

厚生労働省

『医療情報システムの安全管理に関するガイドライン 第6.0版 概説編 [Overview](令和5年5月)』

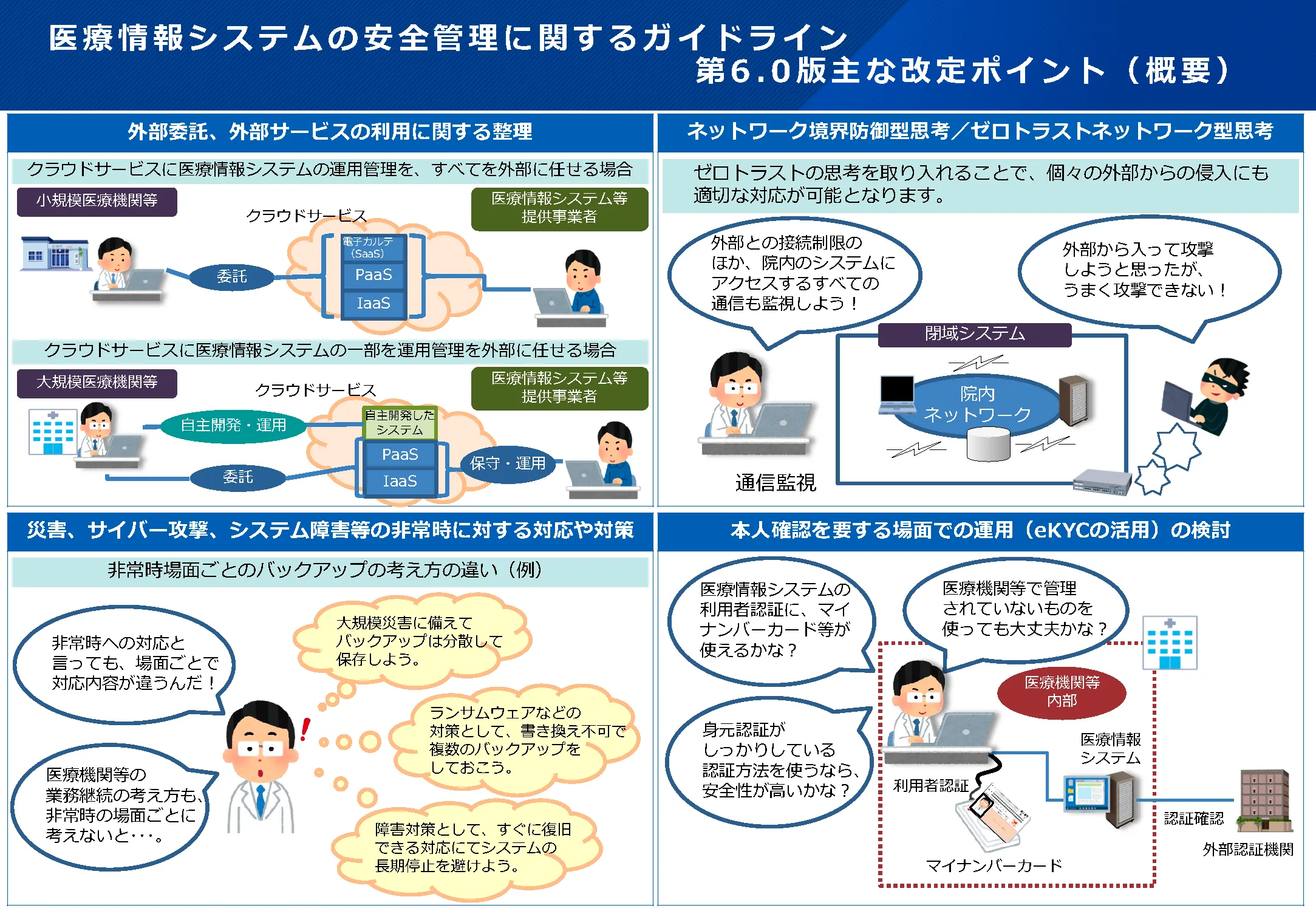

次に、ガイドライン改定のポイントを厚生労働省は下図※3のように挙げています。

※3 厚生労働省 『医療情報システムの安全管理に関するガイドライン第6.0版 主な改定ポイント(概要)』

それぞれの内容を簡単に見ていきましょう。

- 外部委託、外部サービスの利用に関する整理

→クラウドサービスを活用していく際の安全管理について - ネットワーク境界防御型思考/ゼロトラストネットワーク型思考

→ゼロトラストの考え方を取り入れる必要性(認証と認可の仕組み作り)について - 災害、サイバー攻撃、システム障害等の非常時に対する対応や対策

→バックアップの取り方について

参考: ゼロトラストとID管理(IDaaS)の関係とは - 本人確認を要する場面での運用(eKYCの活用)の検討

→KYCとは「本人確認」、その要素として「身元確認」・「当人認証」

参考: KYCとeKYCの基礎知識!本人確認と身元確認・当人認証、IALやAALについて整理しよう

今回は、これまでサイバー攻撃に対するセキュリティ対策について注目してきましたので、ここでは重要な取り組みである「ゼロトラスト」に関する内容のうち「認証と認可」について取り上げて次項で解説します。

ガイドラインに記載されている「認証・認可」とは何か?ゼロトラストとの関係は?

昨今、注目を集めているキーワード「ゼロトラスト」とはどのような対策を指すのでしょうか。IPAやNISCがゼロトラストについて定義していますので、その内容を見てみましょう。

ゼロトラストは、これまでの「境界内部は信頼できる領域で、境界外部は信⽤できない領域である」という考え⽅ではなく、「たとえ境界内部であっても無条件に信⽤せず全てにおいて確認し認証・認可を⾏う」という考え⽅に基づいて社内の情報資産を守る概念である。

※ IPA 独立行政法人情報処理推進機構 『ゼロトラスト移行のすゝめ』 (2022年6月)より引用

ゼロトラストアーキテクチャに基づく情報資産の保護策の1つとして、情報資産へのアクセスの要求ごとに、アクセスする主体や、アクセス元・アクセス先となる機器、ソフトウェア、サービス、ネットワークなどの状況を継続的に認証し、認可する仕組みが考えられる。

※ NISC サイバーセキュリティ戦略本部 『政府機関等のサイバーセキュリティ対策のための統一基準』 より引用

このように、上記の定義から考えるとゼロトラストを実現するには、「認証」と「認可」が欠かせないということになります。では次に、少し混同しやすい「認証」と「認可」それぞれの意味の違いを見てみましょう。

「誰(本人)であるかを確認する」こと。

- 例: Aさん本人であることを「認証」できたので、そのSaaSが利用できるようになった。

「適切な権限でアクセスを可能な状態にする」こと。

- 例: Aさん本人と「認証」したSaaSで、一般業務に必要なファイルへのアクセスが「認可」された。

ただし、重要ファイルへのアクセスは「認可」されていない。

※ 詳細については、コラム『 「認可」について正しく理解していますか?「認証」と「認可」の違いを整理しておこう〜数字で見るID管理2024 』を参照

ゼロトラストと「認証・認可」を整理したところで、改めてガイドライン(概説編)の「医療情報システムにおける認証・認可」の項目を見てみましょう。

4.6 医療情報システムにおける認証・認可

認証された利用者等が、許可された範囲で情報やサービスを利用する情報システムは、今日多く存在する。医療情報システムも同様に、利用者や利用範囲を適切に管理することが求められ、そのためにシステム利用等において認証・認可の対策を講じる必要がある。

医療情報システムでは、医療機関等が組織として情報システムの利用権限を認めた利用者に対して、設定した利用範囲内で適切に利用することを保証するために、利用者の認証・認可を行うことになる。

(略)

情報システムの認証では、認証に際しては利用者を特定するための識別子(IDなど)と、利用者が本人であることを確認するための符号(パスワードや指紋認証データなど)等が必要とされる。医療情報システムにおいては、このような識別子の発行や、本人であることを確認するための仕組み(認証方法)のいずれも、高い水準のものを採用することが求められる。例えばIDの発行については、対面など確実に身元確認が取れる方法を採用する、認証方法については、複数の要素を用いて認証するなどの方法が挙げられる。

※ 厚生労働省 『医療情報システムの安全管理に関するガイドライン 第6.0版 概説編 [Overview](令和5年5月)』 より引用

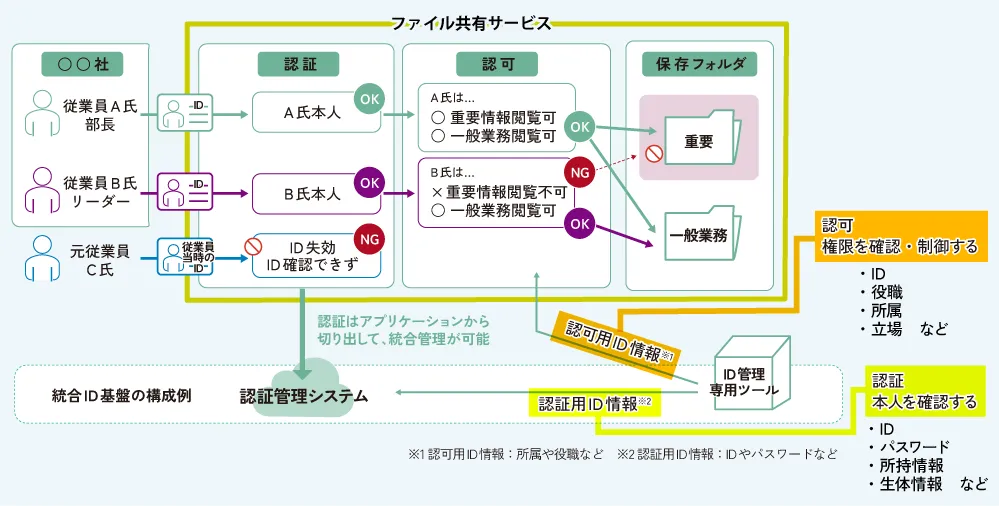

これからのシステムにおける認証と認可、さらにはIDなどが必要とされることが記載されています。この考え方を図にして整理してみましょう。

この図では、あるファイル共有サービスにアクセスする場合を想定しています。左側の「認証」のプロセスでは、いずれも「ID(+パスワードなど)」を用いて本人かどうかの確認をしています。IDが失効している元従業員は「認証」されません。

一方、右側「認可」のプロセスでは重要フォルダにアクセスするための権限の有無を確認しています。IDや役職、所属、立場などが「認可」には求められています。

この時、認証には「認証用ID情報(IDやパスワードなど)」、認可には「認可用ID情報(所属や役職など)」が用いられています。この図では、これらを統合ID基盤で管理しています。人事情報などと連携してID情報が管理されることで、常に「認証・認可」に関する情報も正確でタイムリーなものとなっています。

まとめ

今回は、医療機関を標的とするサイバー攻撃の脅威が増す中、「医療情報システムの安全管理に関するガイドライン」から、ゼロトラストや「認証・認可」に関する項目について解説しました。ガイドラインを参考にしながら、まずは、自組織における「認証」や「認可」のあり方をチェックしてみてはいかがでしょうか。