ゼロトラストとID管理(IDaaS)の関係とは

新たなセキュリティのあり方として「ゼロトラスト」への関心が高まっています。境界型防御モデルの限界が知られるようになった今、ゼロトラストの概要とID管理の関係について整理してみましょう。

ゼロトラストが注目されている理由

ゼロトラストとは?

ここ数年、「ゼロトラスト」という言葉が新しいセキュリティのあり方として広がりました。2022年にはデジタル庁より「政府情報システムにおけるセキュリティ・バイ・デザインガイドライン」や「ゼロトラストアーキテクチャ適用方針」が公表されるなど、国を挙げてゼロトラストへの取り組みが進められようとしています。

「ゼロトラスト」の意味については、『ゼロトラスト移行のすゝめ(独立行政法人情報処理推進機構(IPA)2022年)』では次のようにまとめています。

ゼロトラストは、これまでの「境界内部は信頼できる領域で、境界外部は信⽤できない領域である」という考え⽅ではなく、「たとえ境界内部であっても無条件に信⽤せず全てにおいて確認し認証・認可を⾏う」という考え⽅に基づいて社内の情報資産を守る概念である。

※ 『ゼロトラスト移行のすゝめ』 (IPA 2022年)より引用

このように「信用」する対象がすでに境界内部にはないことが大きな特徴ですが、『ゼロトラスト導入指南書(IPA 2021年)』ではさらに次のように記載しています。

ゼロトラストでは,すべてを信用しないという表現がよくされるが,実際は,全てのデバイス,ユーザ,通信,ネットワークを監視し,認証・認可を行うこととしている。そして,これらの監視に加えて,(略)動的ポリシーという信用度レベルで評価する仕組みを導入し,信用度レベルの低い(怪しい行動をしている)通信に対しては,認可させないこととしている。これは,人の作業でいうと,常に確認作業を行うということである。動的ポリシーについては,普段から素行が悪く,信用できない相手に対して,チェックを厳しくするのと同じ考えである(略)。

※ 『ゼロトラスト導入指南書』 (IPA 2021年)より引用

また、似た言葉である「ゼロトラスト」と「ゼロトラストアーキテクチャ」について『ゼロトラストアーキテクチャ適用方針(デジタル庁 2022年)』内では、次のように定義されています。

| ゼロトラスト |

境界の内部が侵害されることも想定した上で、情報システムおよびサービスの要求ごとに適切かつ必要最小の権限でのアクセス制御を行う際に、不確実性を最小限に抑えるように設計された概念。 |

| ゼロトラストアーキテクチャ |

ゼロトラストアーキテクチャは、ゼロトラストの概念を利用し、クラウド活用や働き方の多様化に対応しながら、政府情報システムのセキュリティリスクを最小化するための論理的構造的な考え方。 |

※ 『ゼロトラストアーキテクチャ適用方針』 (デジタル庁 2022年)より引用

いずれの資料も、これからのゼロトラストを考える上で基本的な内容をまとめていますので、ゼロトラストに取り組みたい情報システム担当の方はぜひ、参考にしてください。ただし、『ゼロトラスト移行のすゝめ』では「ゼロトラストはこれといった正解がある概念ではない」とも述べられています。ゼロトラストについては、今後も変化する社会やITのあり方に合わせて考える必要があるでしょう。

ゼロトラストが注目を集める背景

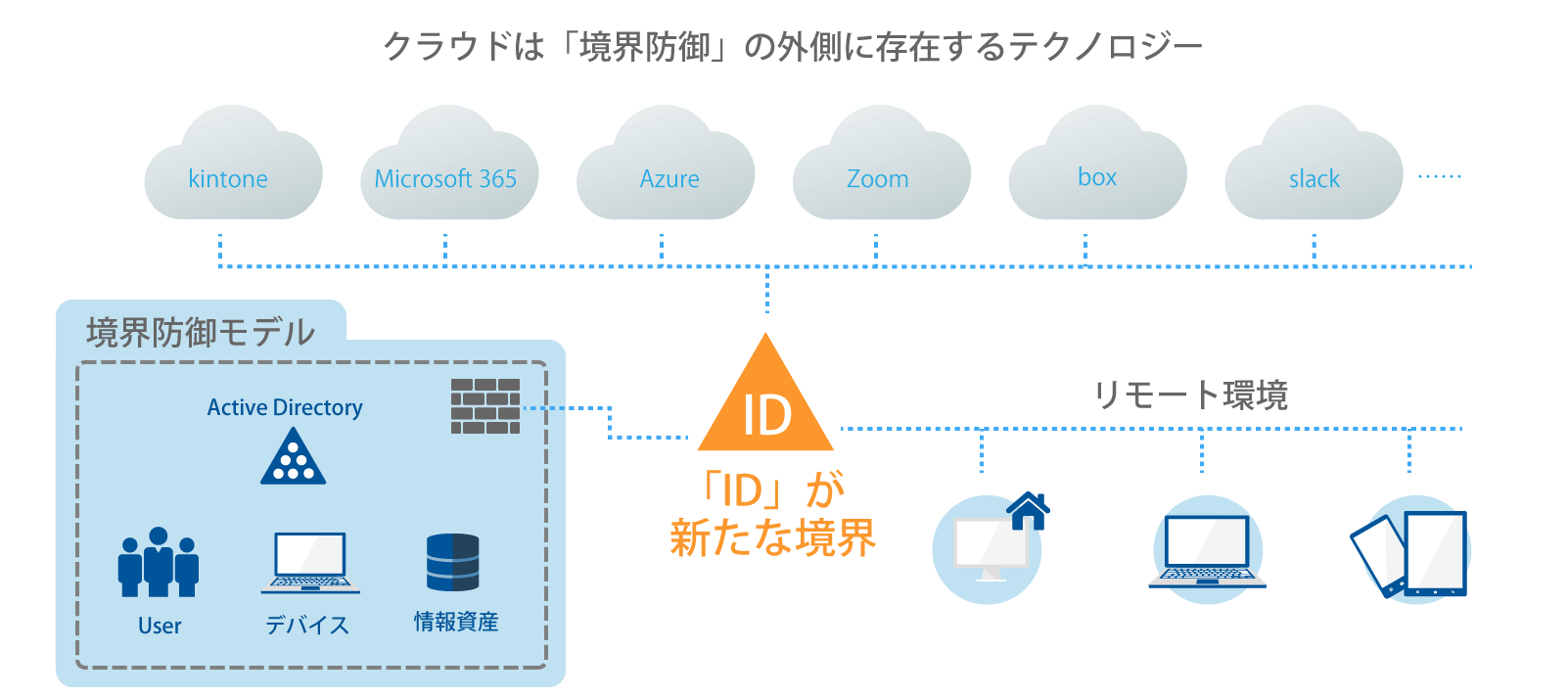

ゼロトラストが広がっている背景としては、近年のリモートワークの普及、DX推進、クラウド利用拡大、デバイスの多様化など、ITの利用スタイルの変化にともない境界防御モデルの限界が指摘されています。つまり、場所を問わない働き方やシステムのクラウド化などにより、これまでのファイアウォールやアンチウイルスで防御することで社内では安全を確保する境界型防御のセキュリティ対策では、高度化・巧妙化した最新のサイバー攻撃からは対策しきれないということがいえます。

しかしこれは、境界型防御よりゼロトラストが優れているというのではなく、両者を適材適所に組み合わせながら実施することで、セキュリティ対策が強化されると考えられます。その両者の考え方の違いをIPAの『ゼロトラスト導入指南書(2021年6月)』では次のように整理しています。これまでの境界型防御を活かしながら、新たな時代のセキュリティ対策を考えていくことが必要でしょう。

| 境界型防御 |

外部からのサイバー攻撃による社内の資産(端末類,情報,システムなど)への侵入を防ぐ。 |

| ゼロトラスト |

内部からのサイバー攻撃(内部犯行含む)による社内の資産(端末類,情報,システムなど)の改ざん,流出を防ぐ。 |

※ 『ゼロトラスト導入指南書』 (IPA 2021年)より引用

ゼロトラストの重要な構成要素であるIDaaS

ゼロトラストの構成要素としてはいくつかの考え方がありますが、『ゼロトラスト移行のすゝめ』では、「ID 統制」、「デバイス統制・保護」、「ネットワークセキュリティ」、「データ漏洩防⽌」、「ログの収集・分析」とした上で、「ゼロトラストの概念を実装するにあたり、最も重要と⾔えるのが ID 管理である」としています。そこで本項では、このID管理についてまとめます。

ID管理が重要である理由として『ゼロトラスト移行のすゝめ』では、次のように述べられています。

「信頼できるネットワークが存在しない」というゼロトラストの概念において「誰が」リソースにアクセスしようとしているのか都度的確に識別し認証・認可を⾏うことが重要(略)

この管理が不適切な場合、例えば退職者のアカウントを悪⽤されて、機密ファイルが閲覧、持ち出しされるなど、重⼤なインシデントに繋がりかねない。

※ 『ゼロトラスト移行のすゝめ』 (IPA 2022年)より引用

つまり、アクセスする都度、認証・認可を行うためにはID管理が重要であるとしています。これが昨今、「IDが新たな境界」と呼ばれる理由の1つでしょう。

しかし一方で、クラウドサービス利用拡大にともないID管理担当者の負荷が増大してしまうという課題が生じています。そのため、ID(認証・認可情報)の一元管理、シングルサインオン(SSO)、アクセスコントロールを行うことができるID管理製品の利用は不可欠といえます。この時、ID管理をスタートしやすく、運用もしやすいとして注目されているのが、クラウド型の統合ID管理サービスであるIDaaSです。DX推進やクラウド化が進む中、ID管理もクラウド化することで、効率的なID管理ができると期待されています。

まとめ

今回は、注目を集めるゼロトラストとIDaaSの関係について紹介しました。政府もゼロトラスト適用を進める中、今後もますますゼロトラストへの関心が高まっていきそうです。また国内企業の情報システム部門の方々に対して実施したID運用課題に関するアンケートからも、ゼロトラストへの関心の高まりが明らかになっています。

アンケートの結果と分析レポートを纏めておりますので、ぜひご一読ください。