「自工会/部工会・サイバーセキュリティガイドライン」のアクセス権管理、認証・認可とID管理について整理する

自動車産業を取り巻くサイバーセキュリティリスクの増大を受けて「自工会/部工会・サイバーセキュリティガイドライン」が公開されています。先進的な取り組みとして注目を集めていますが、本コラムでは特に「アクセス権管理」「認証・認可」やID管理について注目して解説します。

サイバーセキュリティガイドラインで指摘されているID管理の重要性

自動車産業は昨今、技術的な大変革期を迎えていると言われ、それに伴いITインフラ環境や工場等の制御システムをはじめ、多くの情報システムがインターネットに接続されるなど、ITの利活用が推進されるようになりました。

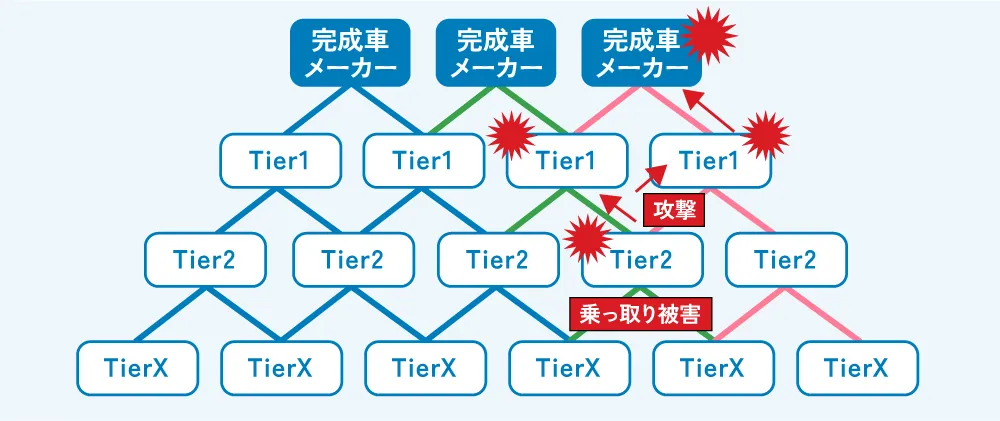

その一方で、サプライチェーンを狙うサイバー攻撃のリスクは深刻化し、企業規模の大小を問わず、攻撃被害に遭うケースも増えています。独立行政法人情報処理推進機構(IPA)が発表した「 情報セキュリティ10大脅威 2025[組織編] 」でも「サプライチェーンや委託先を狙った攻撃」は7年連続でノミネートされ、2023年からは3年連続で2位となっています。

サプライチェーン攻撃のリスクは、操業停止リスクや訴訟リスクなどが指摘されています。実際に過去、乗っ取り被害に遭った企業が、被害者から加害者に転じてしまったことで、経営層に対する責任追及にも及んだケースもありました。

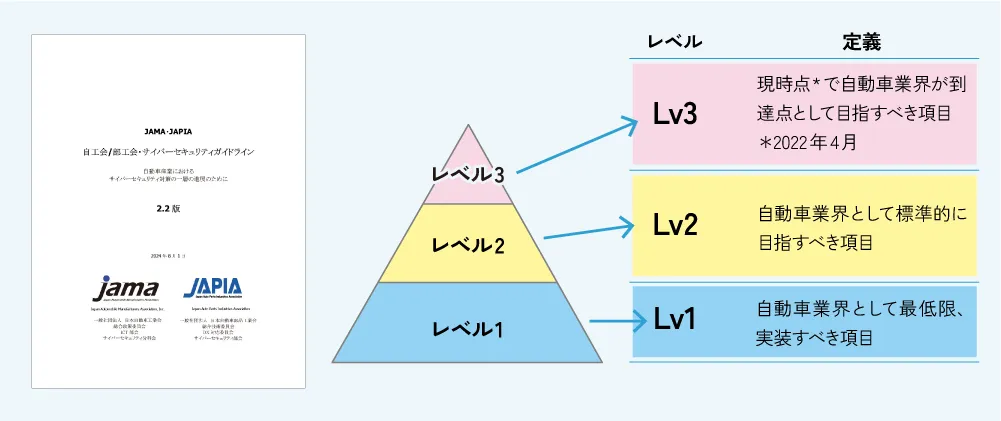

このような実情を受け、2020年に一般社団法人日本自動車工業会(JAMA/略称:自工会)、一般社団法人日本自動車部品工業会(JAPIA/略称:部工会)が、自動車業界全体のサイバーセキュリティ対策のレベルアップや対策レベルの効率的な点検を推進することを目的として、共同で セキュリティガイドライン を策定しました。そしてその後、改訂を行い現在はv2.2がリリースされています(2025年4月現在)。

本サイバーセキュリティガイドラインには、自動車業界が求めるセキュリティレベルが設定され、企業規模によらず最低限実装すべき項目(レベル1)がまず策定されました。その後、お客様情報・取引先技術情報を扱う会社向けにレベル2、3が追加されています。

本サイバーセキュリティガイドラインには24項目のラベルと37項目の要求事項、153項目の達成条件が記載されています。また、セキュリティ対策の取り組み状況をセルフ評価し、対策レベルの効率的な点検を行うためのチェックシートが用意されています。

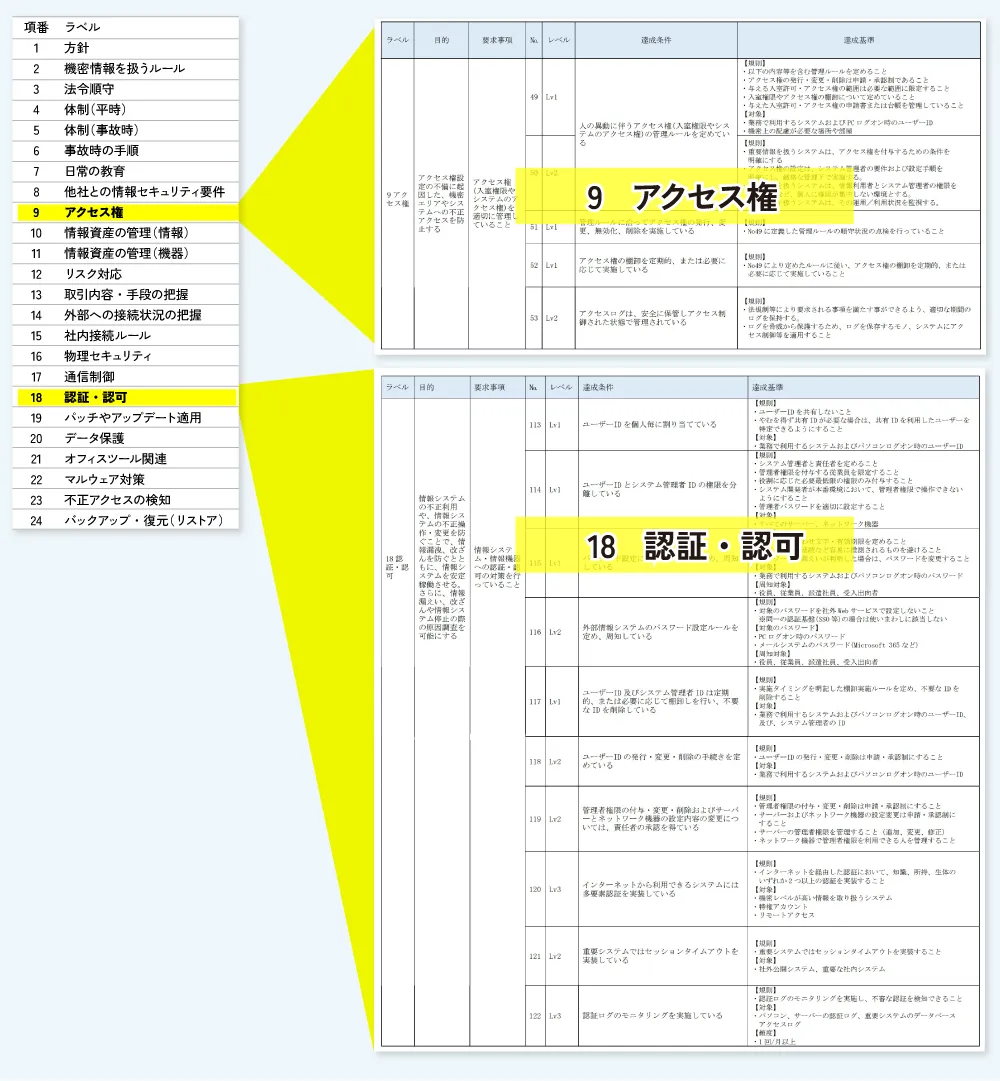

今回はこの24項目のラベルのうち、「9 アクセス権」と「18 認証・許可」それぞれの項目について、境界防御とゼロトラスト双方のセキュリティ対策を強化するために、ID・アカウント管理やID基盤構築システムに関する内容を整理します。

ラベル「9 アクセス権」…ルール策定+ID管理で、不正アクセスを防ぐ対策を

| ラベル | 目的 | 要求事項 | NO | レベル | 達成条件 | 運用ルール | 対策ツール | LDAP Manager | Extic |

|---|---|---|---|---|---|---|---|---|---|

| 9 アクセス権 |

アクセス権設定の不備に起因した、機密エリアやシステムへの不正アクセスを防止する | アクセス権(入室権限やシステムのアクセス権)を適切に管理していること | 49 | Lv1 | 人の異動に伴うアクセス権(入室権限やシステムのアクセス権)の管理ルールを定めている | ○ | ID管理 | ○ | ○ |

| 50 | Lv2 | 人の異動に伴うアクセス権(入室権限やシステムのアクセス権)の管理ルールを定めている | ○ | ID管理 | ○ | ○ | |||

| 51 | Lv1 | 管理ルールに沿ってアクセス権の発行、変更、無効化、削除を実施している | ○ | ID管理 | ○ | ○ | |||

| 52 | Lv1 | アクセス権の棚卸を定期的、または必要に応じて実施している | ○ | ID管理 | ○ | ○ | |||

| 53 | Lv2 | アクセスログは、安全に保管しアクセス制御された状態で管理されている | × | ログ管理 | × | △ |

※対応するID管理製品の例として「LDAP Manager」、IDaaSの例として「Extic」を記載しています。

まずはラベル9の「アクセス権」について詳しく見ていきましょう。その目的は「アクセス権の設定の不備に起因した、機密エリアやシステムへの不正アクセスを防止する」こととされています。要求事項は「アクセス権(入室権限やシステムのアクセス権)を適切に管理していること」です。

達成条件のうち、キーワードを抜粋してみましょう。

- No.49、50:人の異動に伴うアクセス権の管理ルール策定

- No.51:管理ルールに沿ったアクセス権の発行、変更、無効化、削除

- No.52:アクセス権の棚卸しの実施

- No.53:アクセスログの安全な保管とアクセス制御された状態での管理

これらから、このラベル9では次のような対応が必要となります。

- アクセス権の管理ルールを策定し、発行・確認・管理・削除といったライフサイクルを適切に管理すること

- 重要情報を扱うシステムへのアクセス権の付与条件・手順の明確化

- アクセス権の管理のルール徹底と定期的な棚卸しの実施

一般的にアクセス権は、各システム単位で「所属や役職」などによってアクセス条件が付与されています。インターネットに公開されたクラウドシステムを利用する場合には、この「所属や役職」を最新の状態に保つための仕組みが必要となります。これを正しく管理するためには、システム側にはID管理システムやIDaaSを用いることが考えられます。

ただし、ログ管理については、別途、管理する仕組みが必要となります

ラベル「18 認証・認可」…不正な利用や改ざん・情報漏えいなどを防ぐ

| ラベル | 目的 | 要求事項 | NO | レベル | 達成条件 | 運用ルール | 対策ツール | LDAP Manager | Extic |

|---|---|---|---|---|---|---|---|---|---|

| 18 認証・認可 |

情報システムの不正利用や、情報システムの不正操作・変更を防ぐことで、情報漏洩、改ざんを防ぐとともに、情報システムを安定稼働させる。さらに、情報漏えい、改ざんや情報システム停止の際の原因調査を可能にする | 情報システム・情報機器への認証・認可の対策を行っていること | 113 | Lv1 | ユーザーID を個人毎に割り当てている | ○ | ID管理 | ○ | ○ |

| 114 | Lv1 | ユーザーID とシステム管理者ID の権限を分離している | ○ | ID管理 特権管理 |

○ | ○ | |||

| 115 | Lv1 | パスワード設定に関するルールを定め、周知している | ○ | ID管理 PW管理 |

○ | ○ | |||

| 116 | Lv2 | 外部情報システムのパスワード設定ルールを定め、周知している | ○ | ID管理 PW管理 |

○ | ○ | |||

| 117 | Lv1 | ユーザーID及びシステム管理者IDは定期的、または必要に応じて棚卸しを行い、不要なIDを削除している | ○ | ID管理 認証管理 |

○ | ○ | |||

| 118 | Lv2 | ユーザーID の発行・変更・削除の手続きを定めている | ○ | ID管理 | ○ | ○ | |||

| 119 | Lv2 | 管理者権限の付与・変更・削除およびサーバーとネットワーク機器の設定内容の変更については、責任者の承認を得ている | ○ | ID管理 特権管理 |

○ | ○ | |||

| 120 | Lv3 | インターネットから利用できるシステムには多要素認証を実装している | × | 認証管理 | × | ○ | |||

| 121 | Lv2 | 重要システムではセッションタイムアウトを実装している | × | 認証管理 | × | ○ | |||

| 122 | Lv3 | 認証ログのモニタリングを実施している | × | 認証管理 | × | ○ |

※対応するID管理製品の例として「LDAP Manager」、IDaaSの例として「Extic」を記載しています。

次に、ラベル「18 認証・認可」を見ていきましょう。「認証」とは本人であることを確認することであり、「認可」とはアクセスする権利があるかを確認することを指します。

その目的は「情報システムの不正利用や、情報システムの不正操作・変更を防ぐことで、情報漏えい、改ざんを防ぐとともに、情報システムを安定稼働させる。さらに、情報漏えい、改ざんや情報システム停止の際の原因調査を可能にする」ことで、要求事項は「情報システム・情報機器への認証・認可の対策を行っていること」としています。

達成条件のうちキーワードを抜粋します。

- No.113:ユーザーID を個人毎に割り当て

- No.114:ユーザーID とシステム管理者 ID の権限を分離

- No.115:パスワード設定に関するルール策定と周知

- No.116:外部情報システムのパスワード設定ルール策定と周知

- No.117:ユーザーID 及びシステム管理者IDの棚卸し、不要 IDの削除

- No.118:ユーザーID の発行・変更・削除の手続きを定めている

- No.119:管理者権限の付与・変更・削除、サーバーとネットワーク機器の設定内容変更は責任者の承認を得る

- No.120:インターネットから利用できるシステムには多要素認証を実装

- No.121:重要システムでのセッションタイムアウト実装

- No.122:認証ログのモニタリング実施

このようにラベル18では、個人を特定するIDを定めることや、管理されたパスワードで本人を特定し「認証・認可」を行う環境を構築すること、インターネット利用環境での認証強化などが定められています。

例えば「No.113:ユーザーID を個人毎に割り当て」では、共有IDを利用しないことや、IDで個人を特定できるようにすることが示されています。「No.116:外部情報システムのパスワード設定ルール策定と周知」ではパスワードの使い回しを避けるルール策定が求められています。

例に挙げたように、ユーザーID・パスワードの管理、定期的なIDの棚卸し、IDのライフサイクル管理を想定すると、ID管理システムやIDaaSの活用は不可欠といえるでしょう。また、複数のクラウドサービスなどを利用する際にはSSOを活用することで、セキュリティの強化と利便性の向上が期待できます。

これからの自動車業界のID管理のあるべき姿とは?

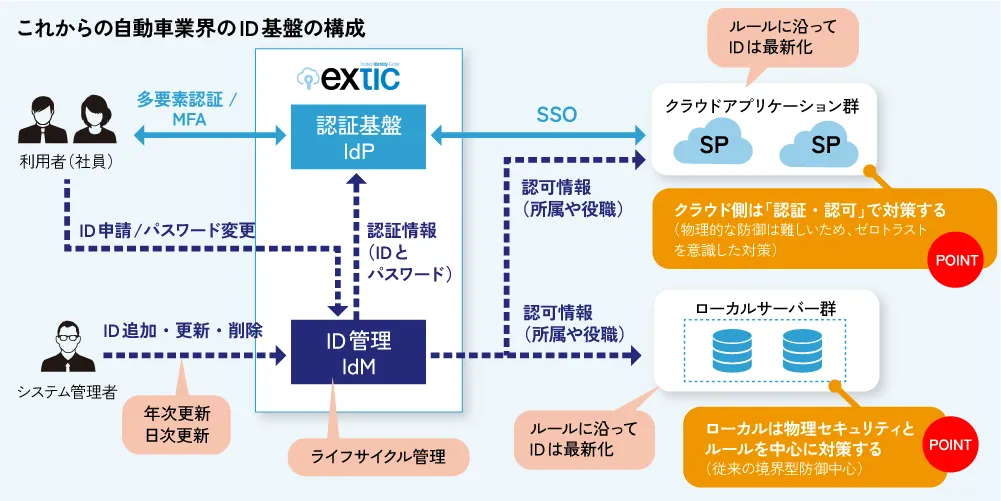

改めて、「アクセス権管理」と「認証・認可」が、自動車業界のID管理とどのような関係があるのかをまとめます。

まず、オンプレミス側のローカルサーバー群を見てみましょう。オンプレミスでは、物理セキュリティを意識した対策が求められますので、従来の境界防御を中心としたセキュリティ対策が求められます。また、ルールに沿ってID を最新化するといった取り組みも必要です。そのために、ID基盤を用意して最新のID情報を用いて認可し、アクセス制御することになります。

次にクラウド側では、物理的な防御は難しいため「認証・認可」で対策します。最新のID情報を連携した認証基盤を用意して、クラウドへのアクセスを制御するということになります。今後もクラウドサービスの活用が拡大すると予測される中、IDとパスワードの管理負荷を軽減し、ユーザーの利便性を向上させるためにもSSOへの対応も重要となると考えられます。これらを統合的に管理できるID基盤がこれからの自動車業界には求められるのではないでしょうか。

まとめ

今回は、「自工会/部工会・サイバーセキュリティガイドライン」のうち、「アクセス権管理」「認証・認可」に関する項目について、主にID管理の観点から解説しました。自社に適したID基盤を構築することで、今後のセキュリティ対策レベル向上に取り組んでみてはいかがでしょうか。