クラウドサービスのID管理やパスワード管理の落とし穴-認証だけでは防げない情報漏えい

近年、企業のクラウドサービス利用が加速し、業務のデジタル化と効率化が進んでいます。しかし、その進展と同時に、クラウドサービスから個人情報や機密情報の流出などインシデントの発生件数も増加しました。そこで今回は、クラウドサービスへの「IDとパスワードによる認証を突破された不正アクセス」が起きる背景と、アクセス権管理の落とし穴についてご紹介します。

認証だけでは防げない情報漏えい

「コンピュータウイルス・不正アクセスの届出状況 2022年」によると、不正アクセスの原因別比率では、「設定不備」が約16%、「ID、パスワード管理の不備」が約13%となり※1、「IDとパスワードによる認証を突破された不正アクセス」が社会問題を引き起こす原因として無視できなくなってきています。

このようなリスクへの対策のために、総務省も「クラウドサービス利用・提供における適切な設定のためのガイドライン」を公布し、「クラウドサービス利用において設定不備に起因する情報漏えい等のインシデントを抑止・防止するため、クラウドサービス利用側、提供側それぞれで実施することが望ましい対策について記載」※2をしています。このように、クラウド利用時の「ID、パスワード管理」については、利用者側も重要視することが指摘されています。

現在、多くの企業では全社で利用するクラウドサービスや部門で利用するクラウドサービスなど、複数のクラウドサービスを契約し、利用しています。複数のクラウドサービスそれぞれで別々のID、パスワードを管理し、ログインするのは手間がかかってしまうため、ログイン認証を一元管理するシングルサインオン(SSO)が普及し、今では多くの企業が利用しています。

関連コラム SSO、多要素認証、パスワードレス認証…これからの認証強化に必要なのは? ~数字で見るID管理2023

SSOでは、パスワードの管理が一元化され、ログインしようとしているユーザーが本人であると証明をする多要素認証なども含まれるためセキュリティも強化されます。しかし、問題はこの一歩先、認証されたIDに対する適切なアクセス権限の付与と管理にあります。

不正アクセスによる情報漏えい対策には、下記のようなIDの運用管理が必要です。

- すべてのIDに付与されているアクセス権限の把握・適切な管理

- すべてのIDが常に最新の情報に更新されていること

これらの管理が適切にされていない場合、意図せぬ情報漏えいにつながる危険性が増大します。

例えば、退職者のアカウントが削除されずに存在し続け、不適切なアクセス権が付与されていると、不正ログインやアカウントの乗っ取りによって、企業の情報はすぐに流出する可能性があります。 また、複数ユーザーで利用する共有アカウントは、本来は権限のない利用者に情報の閲覧、持ち出しの機会を与える可能性があり、情報漏えいの危険性はさらに高まります。

総務省の「クラウドサービス利用・提供における適切な設定のためのガイドライン」では、「IDとアクセス管理」に関する設定不備のリスクとして、下記のように挙げています。※2

「クラウドサービスの一般利用者と管理者等のユーザIDやパスワードを設定する際、明確に分離して認証の設定・管理を行わないことで、管理者権限の設定が甘いものとなり、外部からのハッキングにより簡単に情報漏えいしてしまう。また、アクセス管理の設定の際に、厳密に設定・管理を行わないことで、アクセス管理に不慣れな一般利用者が不注意で個人情報をインターネットに全面公開してしまい、個人情報の漏えいにつながる。さらに、退職者のユーザIDやパスワードの失効管理を実施せずに放置したり、ゲストユーザーに対する設定が甘かったりすると、不正に利用されることにより情報漏洩等が発生するリスクがある。また、サービスアカウントに対しては、プログラム等が使用するAPIのアクセスキー及びシークレットキー(クレデンシャル情報)の設定管理についても不十分であるとシステム全体の乗っ取りなどのリスクがある。」

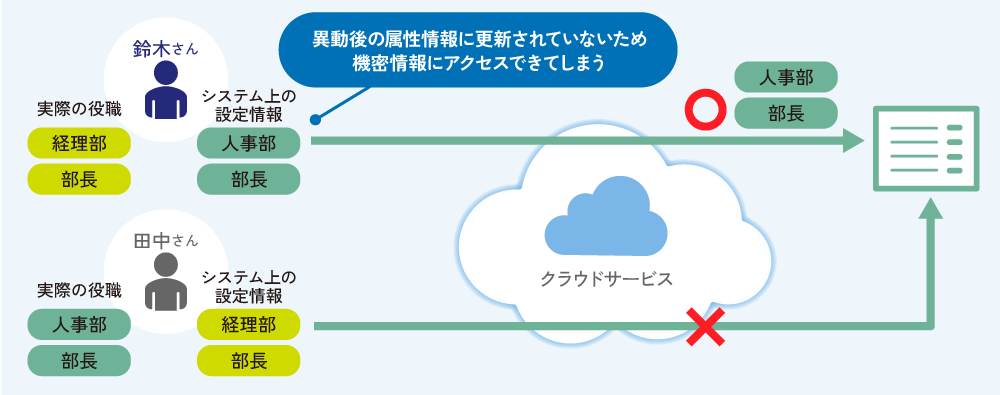

アクセス権管理の鍵はIDの認可情報

特定のクラウドサービスのディレクトリへのアクセス権限については、クラウドサービス側で「誰がどの情報にアクセスできるようにするのか」を設定することになりますが、ログインするID自体にアクセス権を付与するのに適切な属性情報が設定されていることが前提となります。これをここでは「認可情報」と呼びます。

例えば、人事部の部長がアクセスできる社内機密情報があるとした場合、クラウドサービス側では「人事部、部長」という属性を持ったIDにアクセスを許可します。 異動により、人事部部長が鈴木さんから田中さんに代わった場合、鈴木さんのIDに設定されている部署と役職が更新されない限り、人事部部長が閲覧できる社内機密情報にアクセス権が残ったままとなり、不適切なアクセス権限による情報漏えいのリスクとなります。

このようなケースに対応するには、IDに設定されている部署や役職情報はクラウドサービス側で個別に設定を変更する必要がありますが、複数のクラウドサービスを利用している場合は個別に1つずつ、しかもタイムリーに設定変更を行わなければならず、現実的ではありません。

所属や役職などアクセス権限に関わる「認可情報」が、人事異動や昇進、退職といった人事イベントと共に最新の情報で管理され、その情報を各クラウドサービスへ反映することでこれらの問題を解決できます。

各クラウドサービスへのIDの更新を1箇所で管理するために、IDaaSやIAMと言われるサービスがあります。IDaaSやIAM側でユーザーの所属を変更することで、各クラウドサービスへ最新のID情報を反映できます。また、人事システムなど人に関わるステータスが最新の情報で管理されているシステムと連携することで自動化も可能です。

総務省の「クラウドサービス利用・提供における適切な設定のためのガイドライン」では、「IDとアクセス管理(IAM)」について、「IDとアクセス管理とは、『誰が』『どのリソースに対し』『どのような操作ができるか』を定義し、アクセス制御を実現するために提供されているサービスである」※2と紹介されています。

アクセス権管理の落とし穴

全社で導入されているクラウドサービスだけではなく、部門で導入利用されているクラウドサービスも増えてきており、IDやアクセス権の管理を情報システム部門ではなく、利用部門側に任されているというケースも少なくありません。

その場合、アクセス権の管理として、認可情報の取得元をActive Directoryと連携して運用を行っていると、所属や役職情報を管理できるので一見安心のように思えますが、部門で利用するクラウドサービスのアクセス権を管理しようとすると、最新の情報での所属や役職、入退職状況、その他のアクセス権管理に必要な付与情報が足りていない、ということが起こります。

それらは情報システム部のアカウント更新タイミングと実際の人事上での変更タイミングが違ってくるために起こり得ます。例えば、冒頭で記載した「退職者のアカウントが削除されずに存在し続ける」ようなことが発生する原因となってしまいます。

そのため、Active DirectoryやGoogle Workspaceで管理できるものとできないものを整理し、IDの更新をシンプルに、集中管理できるようにガバナンスとルールの設定が必要になってきます。

それがクラウドサービス利用者の責任と役割となり、IDとアクセス権限を適切に管理することで、情報漏えいのリスクを下げ、安心安全にクラウドサービスを利用していくことが今後ますます求められていくでしょう。

※1:

「コンピュータウイルス・不正アクセスの届出状況[2022年(1月~12月)]」(独立行政法人情報処理推進機構 セキュリティセンター)

をもとに算出

※2:

「クラウドサービス利用・提供における 適切な設定のためのガイドライン(2022年10月)」(総務省)

より引用

関連セミナーのご紹介

本コラムの内容に関連するセミナーをご案内いたします。

オンデマンド配信ですので、ご興味のある方はお時間のある際にご覧ください。

-

オンデマンドセミナー「ID管理の課題あるある話」

普段は問題なくITを利用できているために課題が表面化しないのが、ID管理の世界の特徴です。

弊社がこれまでにお客様と共に経験したよくある課題と、その解決案についてご紹介いたします。 -

オンデマンドセミナー「統合認証基盤の必要性と対策製品のご紹介」

クラウド時代における統合認証基盤の必要性を解説するとともに、弊社がご提供するID管理製品『LDAP Manager』と、 クラウド認証基盤『Extic』の概要をご紹介いたします。