自治体ネットワークのα'モデル・β'モデルへの移行と、ID管理、ゼロトラストの関係を整理する

「三層の対策」に代表されるように、総務省による地方自治体の情報セキュリティ見直しが進められています。このような取り組みの下、自治体の多くが「αモデル」を採用しました。しかし、自治体でもクラウド活用が進む今、新たな枠組みが示されました。そこで本コラムでは、「α′モデル」や「β′モデル」への移行と、その際に検討が必要になるID管理、そしてゼロトラスト環境について整理します。

「αモデル」が約9割の現在、より現実的な移行先として示された「α′モデル」

官公庁や自治体では、かつてのセキュリティインシデントへの教訓から、庁内のネットワークを「マイナンバー利用事務系」と「LGWAN接続系」、「インターネット接続系」の3層に分けるネットワーク分離を基本としたセキュリティ対策を講じてきました。その一方、ITの進化や社会の変遷とともに、クラウド利活用の必要性が高まってきています。例えば、2018年に政府がクラウド・バイ・デフォルト原則などの方針を掲げたことや、コロナ禍でのテレワーク需要の高まり、DX推進への取り組みの加速などが顕著な例でしょう。

2020年にはインターネット接続系に業務端末を配置し、認証と認可によるゼロトラストセキュリティを前提とする「βモデル」が示されましたが、その切り替えにはセキュリティ対策などの負担や負荷がかかることから、移行は思うように進まない実態がありました。

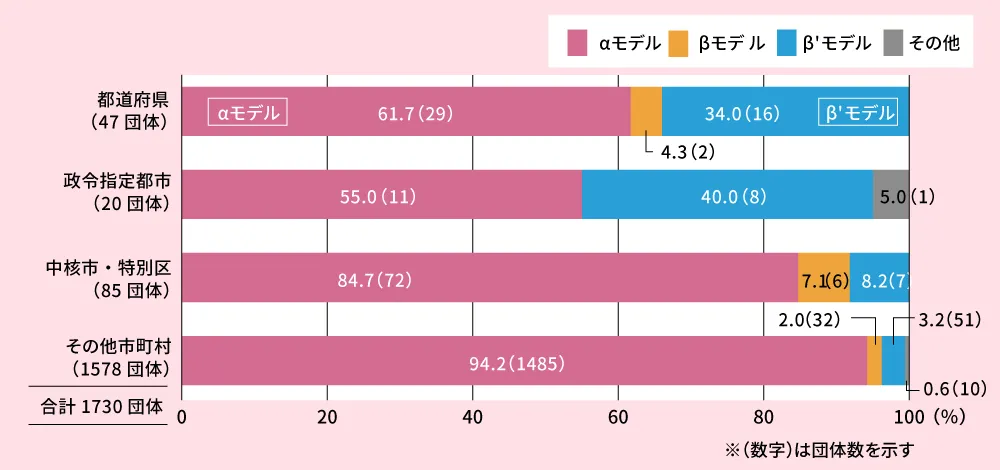

このような状況から総務省はインターネット接続系に業務端末・業務システムを配置する「β′モデル」を提唱し、移行支援を行ってきました。しかし、2023年10月の総務省資料によると、従来型ともいうべき「αモデル」を採用する自治体(合計)は約9割に上るのが実情です(下図参照)。

※『

地方公共団体のセキュリティ対策に係る国の動きと地方公共団体の状況について(2023年10月)

』(総務省)より。

全団体でも9割以上がαモデルを利用していることになる。

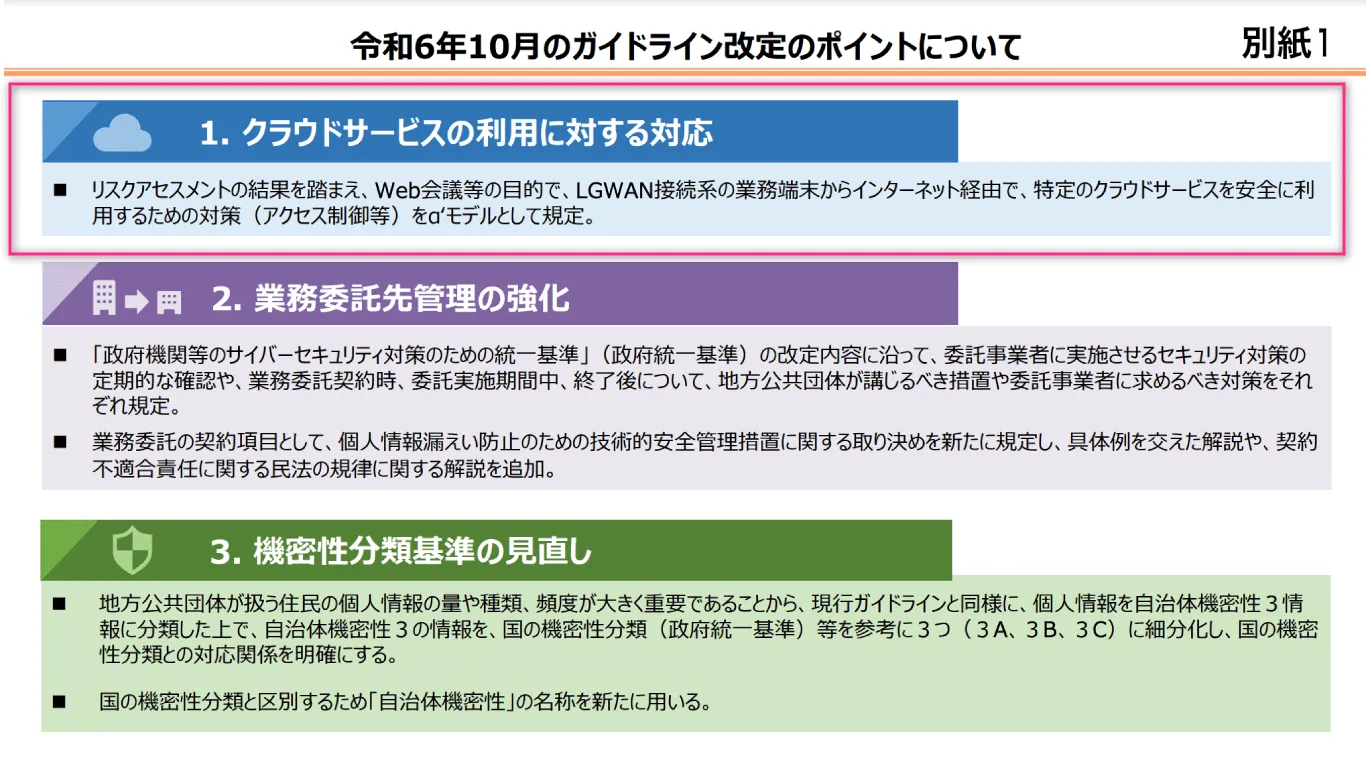

そこで、2024年10月、かねてより検討されていた、LGWAN接続系のローカルブレイクアウトである「α′モデル」が、「 地方公共団体における情報セキュリティポリシーに関するガイドライン(令和6年10月版) 」で規定されました。この「α′モデル」は、従来の「αモデル」の枠組みを残したままでも取り入れやすいモデルといえます。

※『 「地方公共団体における情報セキュリティポリシーに関するガイドライン」等の改定について(別紙1) 』(総務省)より引用。

こうして、「αモデル」、「α′モデル」、「βモデル」、「β′モデル」と4種が混在する現状となりましたが、今後の業務でさらなるクラウド活用が進むことを考えると、最終的には「β′モデル」への移行が求められるようになるでしょう。一足飛びに移行するのが難しい場合に、途中段階として「α′モデル」が用意された形となっています。この4種を整理すると下表のようになります。

| αモデル | α′モデル | βモデル | β′モデル | |

|---|---|---|---|---|

| 採用比率 | 92.3% | – | 2.3% | 4.7% |

| 業務端末 | LGWAN接続系 | LGWAN接続系 | インターネット接続系 | インターネット接続系 |

| クラウド | インターネット接続系 | LGWAN接続系 | インターネット接続系 | インターネット接続系 |

| 業務システム | LGWAN接続系 | LGWAN接続系 | LGWAN接続系 | インターネット接続系 |

| 効率・利便性 | 低 | 中 | 中 | 高 |

| 移行の難易度 | – | 中 | 高 | 高 |

※採用率について、β′モデルは都道府県では34%、政令指定都市では40%で採用されている。

今後、多くの自治体は「αモデル」から「α′モデル」または「β′モデル」へと移行することが予測されます。その際に、改めて必要となるセキュリティ対策のうち、権限管理やアクセス制御といった認証と認可、ゼロトラストの視点も欠かせません。次項では、新たなモデルへの移行とこのような視点についても整理してみましょう。

「α′モデル」・「β′モデル」とゼロトラスト・ID管理の関係について

「ゼロトラストとID管理・IDaaSの関係」については、 こちら のコラムで詳しく解説していますが、独立行政法人情報処理推進機構(IPA)はゼロトラストの意味について、次のように述べています。

ゼロトラストは、これまでの「境界内部は信頼できる領域で、境界外部は信⽤できない領域である」という考え⽅ではなく、「たとえ境界内部であっても無条件に信⽤せず全てにおいて確認し認証・認可を⾏う」という考え⽅に基づいて社内の情報資産を守る概念である。

※ 『ゼロトラスト移行のすゝめ(2022年6月)』 (独立行政法人情報処理推進機構)より引用。また、上記資料内ではゼロトラストの構成要素として「ID統制」、「デバイス統制・保護」、「ネットワークセキュリティ」、「データ漏洩防⽌」、「ログの収集・分析」を挙げています。その中でもID管理が重要であることが指摘されています。

このようなセキュリティ対策について、今後、自治体ネットワークにおいてどのように考えていくべきかを検討する一助となるのが、「 地方公共団体における 情報セキュリティ監査に関するガイドライン(令和6年10月版) 」です。この監査ガイドラインでは、「α′モデル」、「β′モデル」ともにアクセス制御が必須で求められるとされています。では、多数が利用している「αモデル」から、「α′モデル」や「β′モデル」へ変更する際にはID管理はどのように変わるのか、そのイメージを見ていきましょう。

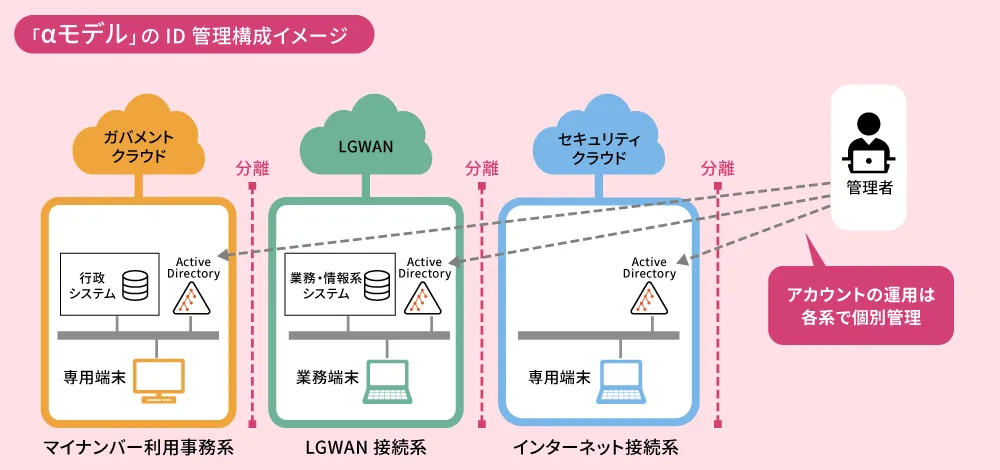

「αモデル」のID管理構成イメージ

αモデルでは、マイナンバー利用事務系、LGWAN接続系、インターネット接続系それぞれにActive Directoryを分散して構築しています。アカウント運用はネットワークごとに、個別管理する必要があります。従来の境界型セキュリティを意識したネットワーク構成といえます。

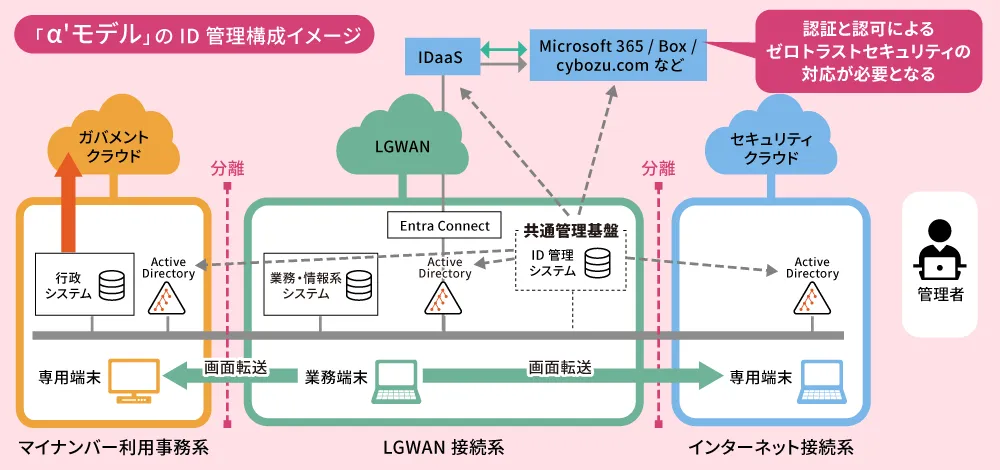

α′モデルのID管理構成イメージ

次に、「αモデル」から比較的移行しやすいと考えられる、「α′モデル」のID管理構成イメージを見てみましょう。LGWAN接続系からクラウドサービスを利用するためには、認証・認可によるゼロトラストセキュリティの対応が必要となります。そのためには、LGWAN接続系にID管理システムを構築して、オンプレミス側のActive Directory、クラウド側のMicrosoft Entra IDなどと連携する必要があります。また、LGWAN接続系に設定したID管理システムはマイナンバー利用事務系、インターネット接続系のActive Directoryと連携しています。

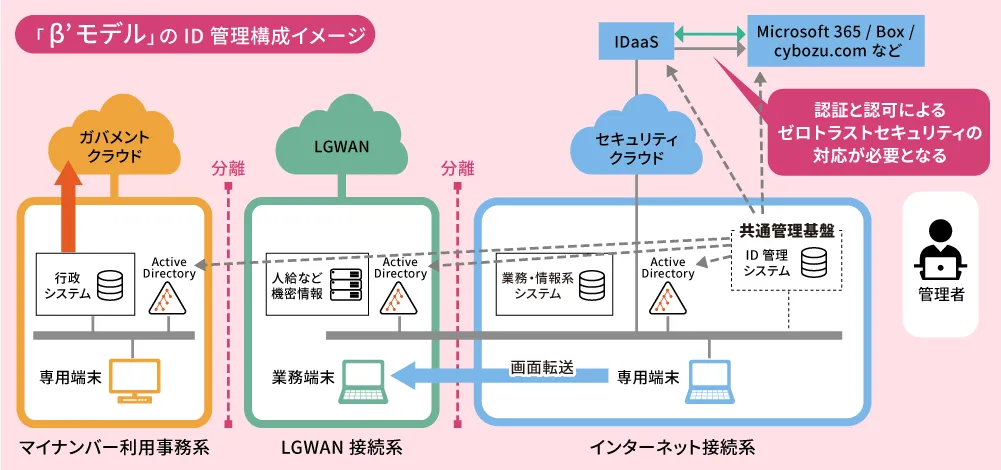

「β′モデル」のID管理構成イメージ

「β′モデル」では、「α′モデル」と同様に認証と認可によるゼロトラストセキュリティの対応が必要となります。ここでは、共通管理基盤にID管理システムを設置し、それぞれのActive Directoryと連携する必要があります。また、インターネット接続系からセキュリティクラウドを経由して認証・認可後にクラウドサービスを利用できますが、上図の例ではその際にIDaaSを利用しています。

まとめ

今後、自治体でもクラウドサービス活用が広がることが予測されます。その時に、従来の「αモデル」では対応が難しいことから、「α′モデル」あるいは「β′モデル」への移行が必要となります。

その時、「α′モデル」あるいは「β′モデル」ともに、セキュリティ要件を満たすためにもゼロトラストセキュリティへの対応が求められることから、ID管理(アカウント管理)の導入が必要となります。