FIDO2 の基礎知識…大学のID管理担当者は知っておきたい!

パスワードレス認証方式である FIDO2(ファイド2)が今、その利便性とセキュリティ強度の高さから注目を集めています。本記事では大学など教育機関でのID管理の担当者が押さえておきたい FIDO2 の基本や、従来の認証方式との違い、FIDO2 の特長について解説します。

FIDO2 とは? パスワードレス認証だけではないその役割

FIDO2とFIDOアライアンスについて

FIDO2とは、「FIDOアライアンス」という非営利団体が策定する、オンラインサービスを簡単に認証できるようにするための技術仕様です※1。FIDOとは「FIDO(Fast IDentity Online)」の略称で、FIDO2は2018年4月に正式に発表されました※2。

FIDOアライアンスは、カリフォルニア州パロアルトにて2013年に正式発足しました。同団体は、ユーザー認証の際のパスワード入力による負荷の軽減や、オンライン認証の円滑化などを目指して、オープンで拡張性や相互運用性がある技術仕様の提供をこれまで推進してきました。そして現在では、世界各国の業界・業種・規模を問わず、さまざまな企業が加盟するようになりました※3。

FIDO2の役割

現在、主要なデバイス※4 にFIDO2の認証は組み込まれるようになり、クラウドサービスなどのオンラインサービスにパスワードレスで、簡単・安全で堅牢性の高い認証を行うことが可能になりました。

近年、大学などの教育機関ではクラウドサービスの利用が増加しています。しかし、ログイン時のIDとパスワード入力や管理の煩雑化、情報漏えいリスクが課題となっています。

FIDO2は、このような課題解決に効果があるとされています。

※1:FIDOアライアンスの

仕様概要

を参照。

※2:FIDOアライアンスの沿革(2024年8月2日時点:リンク切れ)

FIDO2はW3C Web認証JavaScript API標準と対応するFIDOアライアンスのClient-to-Authenticator Protocol(CTAP)で構成。

※3:

FIDO Members

を参照。

※4:Windows Hello、iPhoneなど(2022年6月現在)

なぜ FIDO2 が注目されているのか?…Basic認証、多要素認証の課題解決に効果を発揮

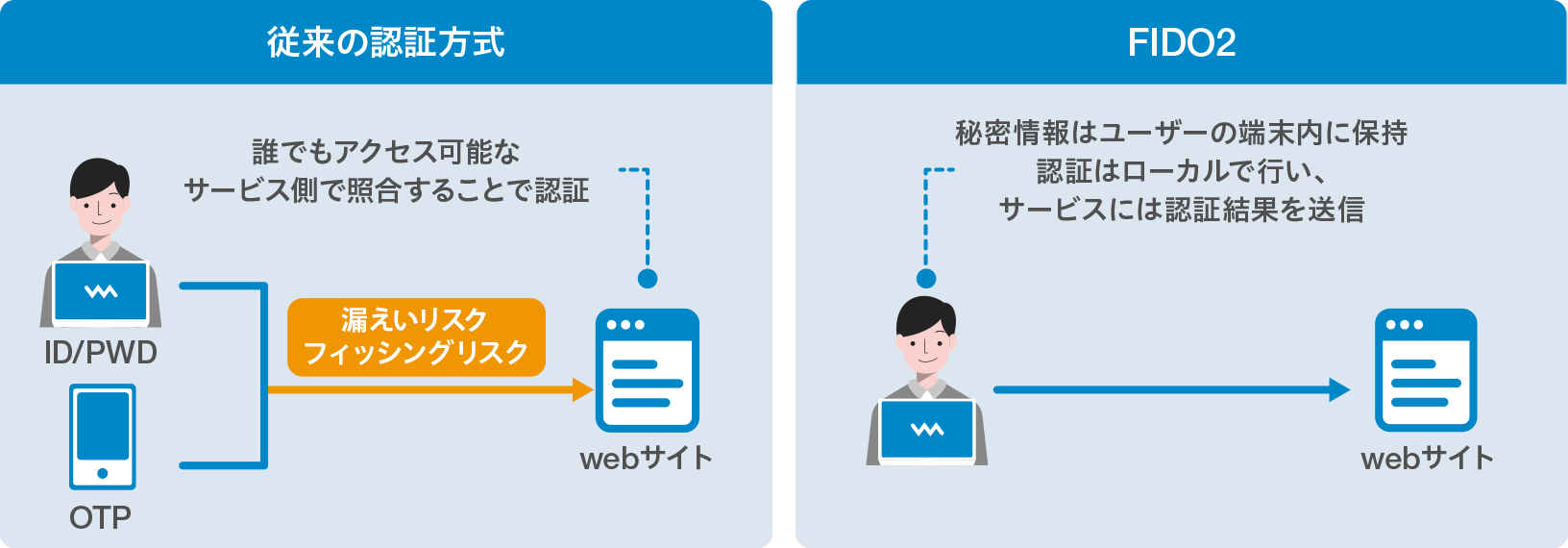

FIDO2は、Basic 認証や多要素認証における課題を解決する認証方式として期待されています。まずはBasic認証、多要素認証それぞれの課題を見てみましょう。

Basic認証の課題

Basic 認証は、HTTPで定義された認証方式の1つで、IDとパスワードを使ったポピュラーな認証方式です。ほとんどのWebサーバーやブラウザで実装されているため、手軽に利用できることが大きな利点です。

しかし、IDとパスワードが漏えいした場合には誰でもアクセスが可能になるというリスクがあります。他にも、次のようなリスクがあるので注意が必要です。

- ユーザーのセキュリティリテラシーに依存(パスワードポリシーでは制御しきれない)

- 色々なサービスで同じパスワードを使用し、あるサービスでパスワードが漏えいすると、他のサービスにもリスクが波及する。

- パスワードを覚えられないので、ファイル保存(印刷)した場合、そのファイルをどこに置くか? 紛失したら? PCが故障したら?…さまざまなリスクがある。

- ショルダーハッキング(パスワードの打ち込みを背後から覗き見る)

- 原始的なアタックであるが、近年のデバイスの多様化やカメラ性能の向上により、昔よりリスクが高まっている可能性がある。

- ネットワーク上にパスワードが流れる

- TLSで暗号化しているとはいえ、暗号化終端から先は平文で流れる。 …など

多要素認証の課題

多要素認証方式とは、複数の要素で本人か否かを確認することです。①知識情報(パスワードなど)、②所持情報(USBキーなど)、③生体情報(指紋認証、顔認証など)が認証の3つの要素と言われています。こうした要素を用いて、確実に本人であることを確認します。パスワードのみの認証よりセキュリティ強度は増しますが、次のようなリスクやデメリットも考えられます。

- 手間が多く不便

- 認証が多段階になるとログインまでの操作が増える。

- セッション切れの際に、再度ログインするのが面倒。

- ワンタイムパスワードが不安

- メールでワンタイムパスワードを受信する場合、送信元のメールアドレスは偽装されていないか?ワンタイムパスワードが盗まれてしまわないか?…などの心配がある。

- 2019年頃から、正規のサイトを模倣したフィッシングサイトが登場。リアルタイムでワンタイムパスワードも含めた入力内容を抜き取られ、正規のサイトにログインされる被害も発生している。

現在、主流のBasic認証や多要素認証ですが、上記のようなリスクやデメリットがあると考えられます。一方でFIDO2では、何度もパスワード入力をする手間が必要ない認証方法として、その安全性と利便性の両面から期待されているのです。

FIDO2 の認証の流れ

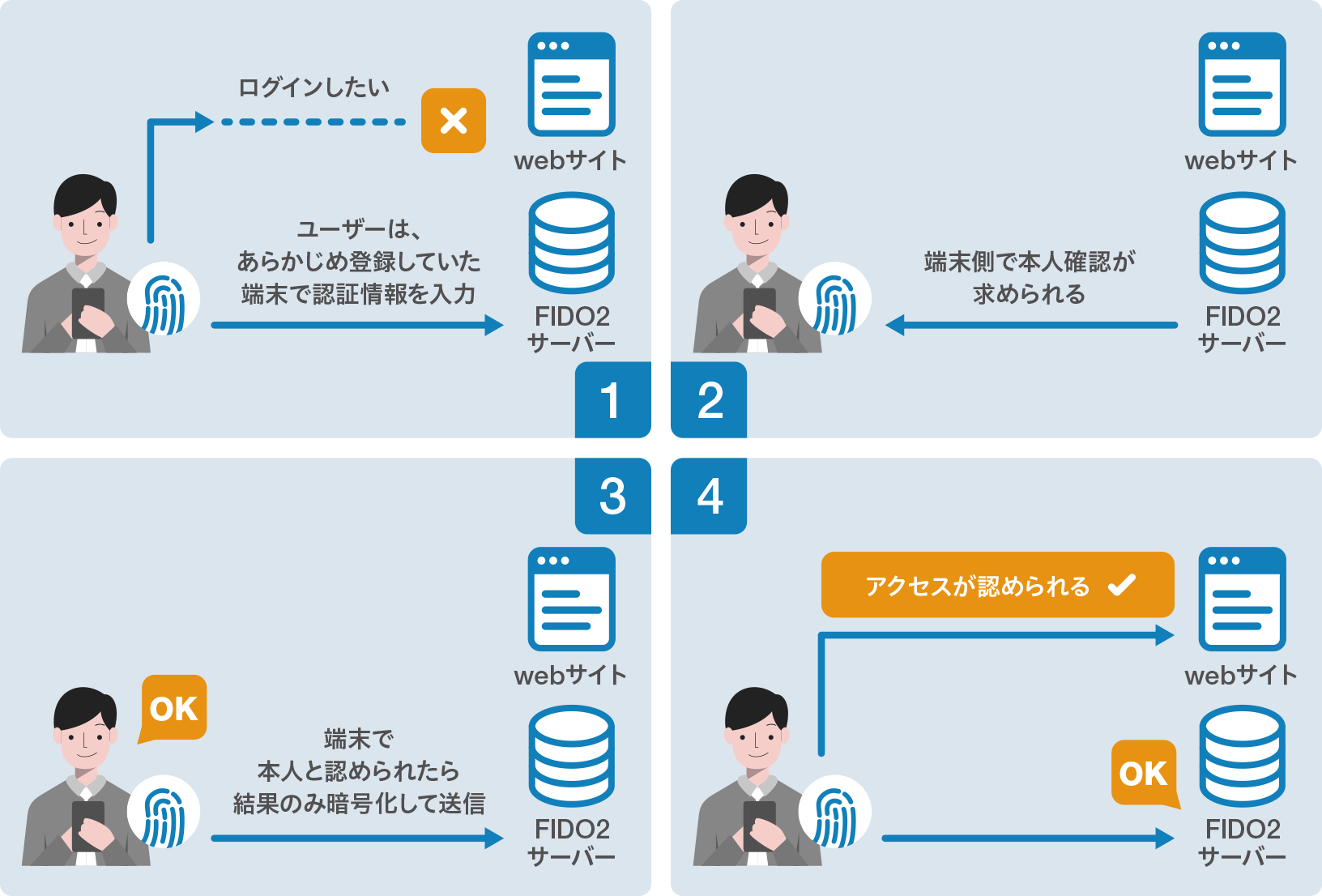

次に、FIDO2の認証の流れを見てみましょう。あるWebサイトにログインしたい場合を例に解説します。

Webサイトにアクセスする際にはあらかじめFIDO2サーバーに登録してある端末にログインし、その端末から指紋認証や顔認証を行い、端末上で本人確認できれば、そのWebサイトにアクセスできるようになります。

指紋や顔など秘密情報による認証はすべて端末側で行われ、認証結果のみFIDO2サーバー側に伝えられるので、秘密情報が共有されることはありません。こうしてFIDO2では簡単な操作で強固な認証を実現しています。

まとめ

FIDO2 は、これまでの認証方式で課題だったセキュリティ強度や、オペレーションの負担軽減が期待できるパスワードレスの認証方式です。今後、IDaaS製品を選定する際には、FIDO2に対応しているかどうかも検討項目に加えてみてはいかがでしょうか。

※本記事は2022年2月時点のFIDO2仕様に基づいて記載しています。