自力運用も可能なクラウド認証基盤…IDaaS等の最新動向 【AXIES 2021セッションレポート】

2021年12月15日(水)~17日(金)にかけて、大学ICT推進協議会(AXIES) 2021年度 年次大会が、幕張メッセおよびオンラインで開催されました。弊社もセミナーに登壇し、「自分たちで運用できるID管理」をテーマにセッションを行いました。そこで今回は、本セッションの概要とともにIDaaSなど認証基盤の最新動向を解説した内容をレポートします。

大学の情報基盤にも訪れているクラウド化・ゼロトラストの波

大学ICT推進協議会(AXIES)は、「高等教育・学術研究機関における情報通信技術を利用した教育・研究・経営の高度化を図り、我が国の教育・学術研究・文化ならびに産業に寄与する」ことを目的とした機関です。その「大学ICT推進協議会 2021年度 年次大会」では、「DX時代の先導者たれ!-ICTが変える、ICTで変わる」をテーマとして、数多くの教育とICTの動向などに関するセッションが開催されました。

弊社も本大会に参加し、「自力運用も可能なクラウド認証基盤Exticのご紹介」と題したセッションで、新しい時代の大学IT環境に求められる認証基盤について語りました。本レポートでは、注目したい内容をダイジェストで取り上げます。

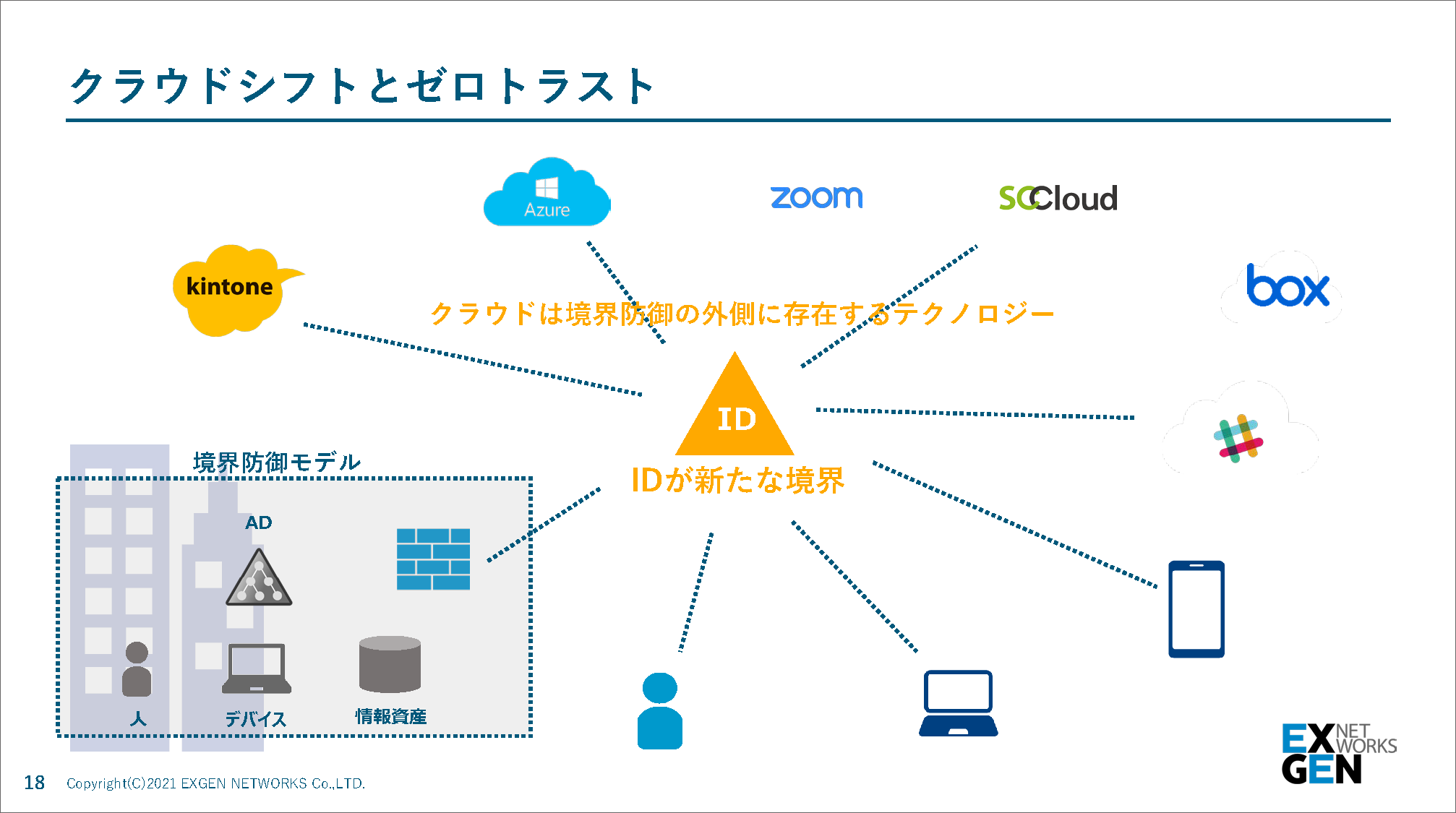

「ニューノーマル時代の今、クラウドを利活用するスピードがこれまでになく上がっています。IDセキュリティ市場でもクラウドシフトが進み、IDaaS市場が拡大しています。これまで、オンプレミスのID管理がクラウドで動き始め、IDaaSがいろいろと登場しています。」

アプリケーションのクラウド化とリモートワークなど働き方の変化を受けて、セキュリティ市場も「クラウドシフト」がずっと続いています。その中で「ゼロトラスト」はもはや避けられないものとして注目が集まっています。その理由としては、境界防御が崩壊した中、「要としてIDしかなくなっている」ことだと説明しました。

また、ゼロトラストは国を挙げての取り組みとなっていて、各省庁などでも下記のような取り組みを進めています。それぞれ参考にしてはいかがでしょうか。

- 政府CIOポータル: 政府情報システムにおけるゼロトラスト適用に向けた考え方

- 経済産業省DX推進室: デジタルプラットフォーム構築 事業報告書

- 金融庁: ゼロトラストの現状調査と事例分析に関する調査報告書

- 文部科学省: 教育情報セキュリティポリシーに関するガイドライン(令和4年3月)

- 総務省: テレワークセキュリティガイドライン(第5版)(令和3年5月)

- IPA: ゼロトラスト導入指南書

ゼロトラストが普及する中、IDの役割がますます重要に

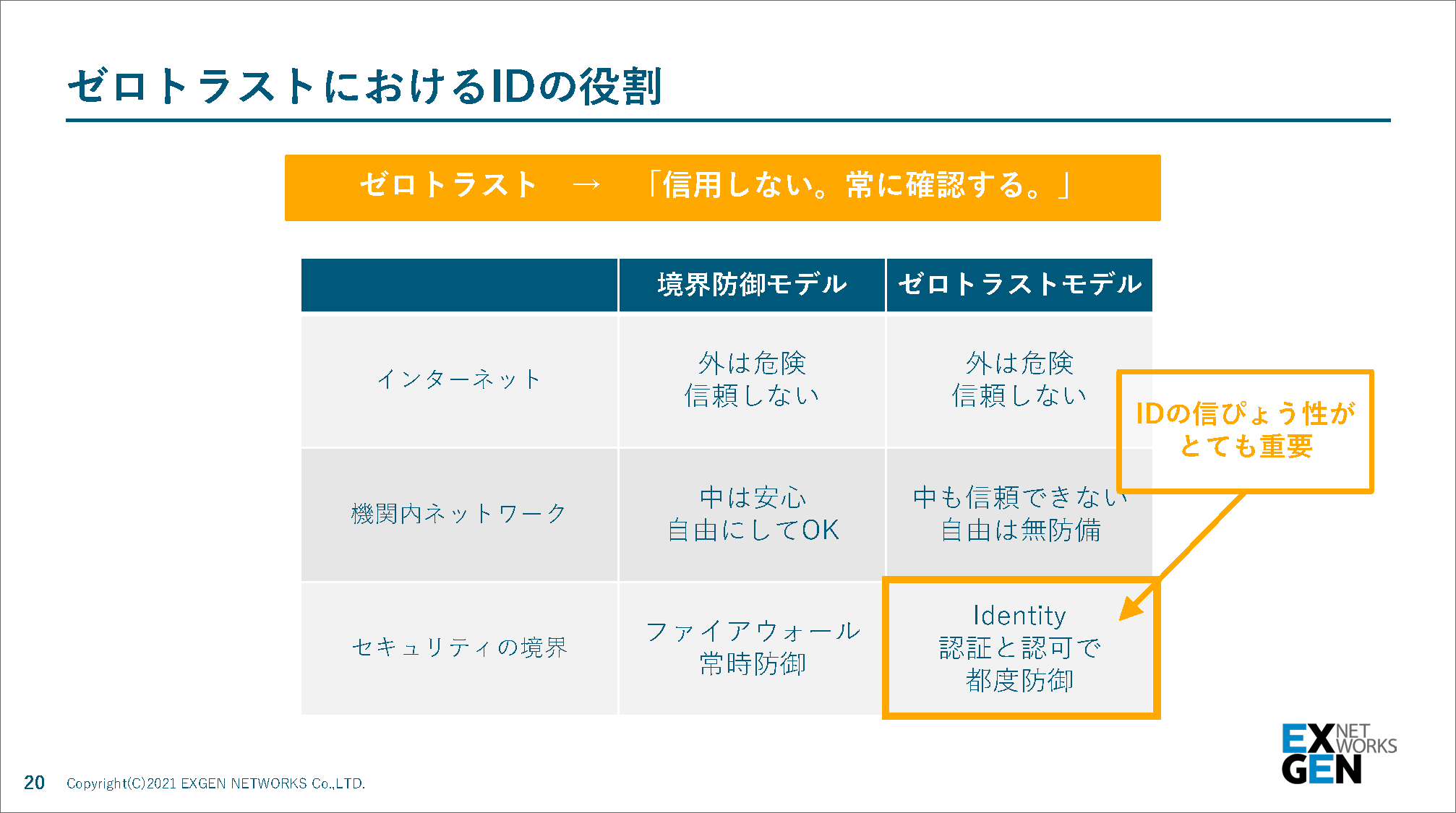

このようにクラウド化やゼロトラストが普及する中、「改めてIDの役割が重要になってきている」とこれまでの境界防御と比較し、次のように説明しました。

「境界防御の場合、中は比較的安全という考え方でした。ゼロトラストの場合には社内も信用できないので常時防御となります。ゼロトラストは、IDの認証と認可で毎回確認するというアプローチを行います。ID自身が信用されなければ、ゼロトラストの世界では認証・認可されなくなってしまうという意味で、これまで以上にIDの信ぴょう性が重要になってきているのです。」

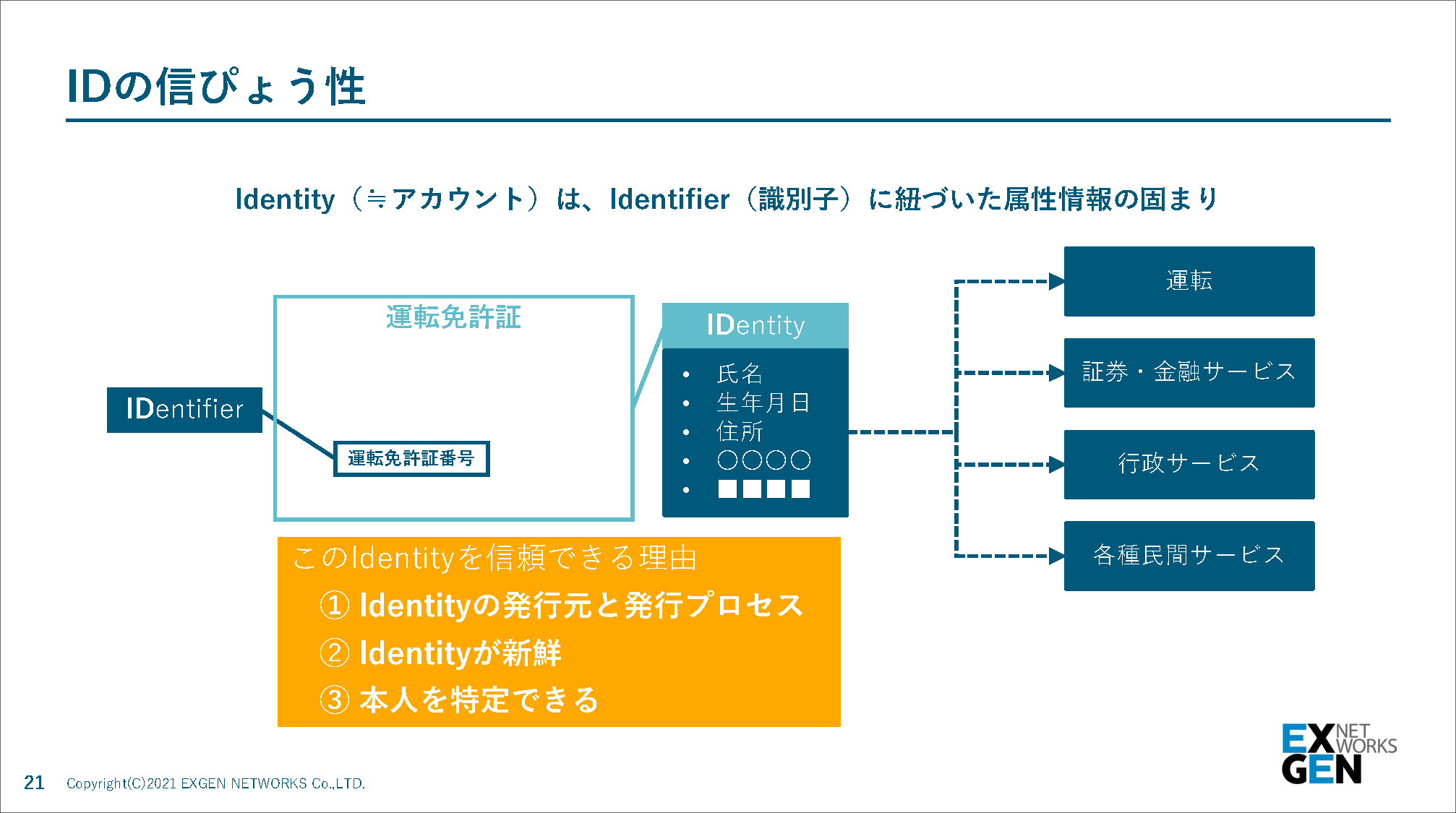

改めてID(Identity)について解説すると、「Identity(≒アカウント)は、Identifier(識別子)に紐づいた属性情報の固まり」となります。「しかるべき機関が、しかるべき手順で発行している。有効期限が付いており、 期限が切れると記載事項が事実であっても無効な情報になる。」と、運転免許証に例えて説明しました。

これからの大学情報基盤の認証基盤のあり方とは?…自力運用を実現するための機能

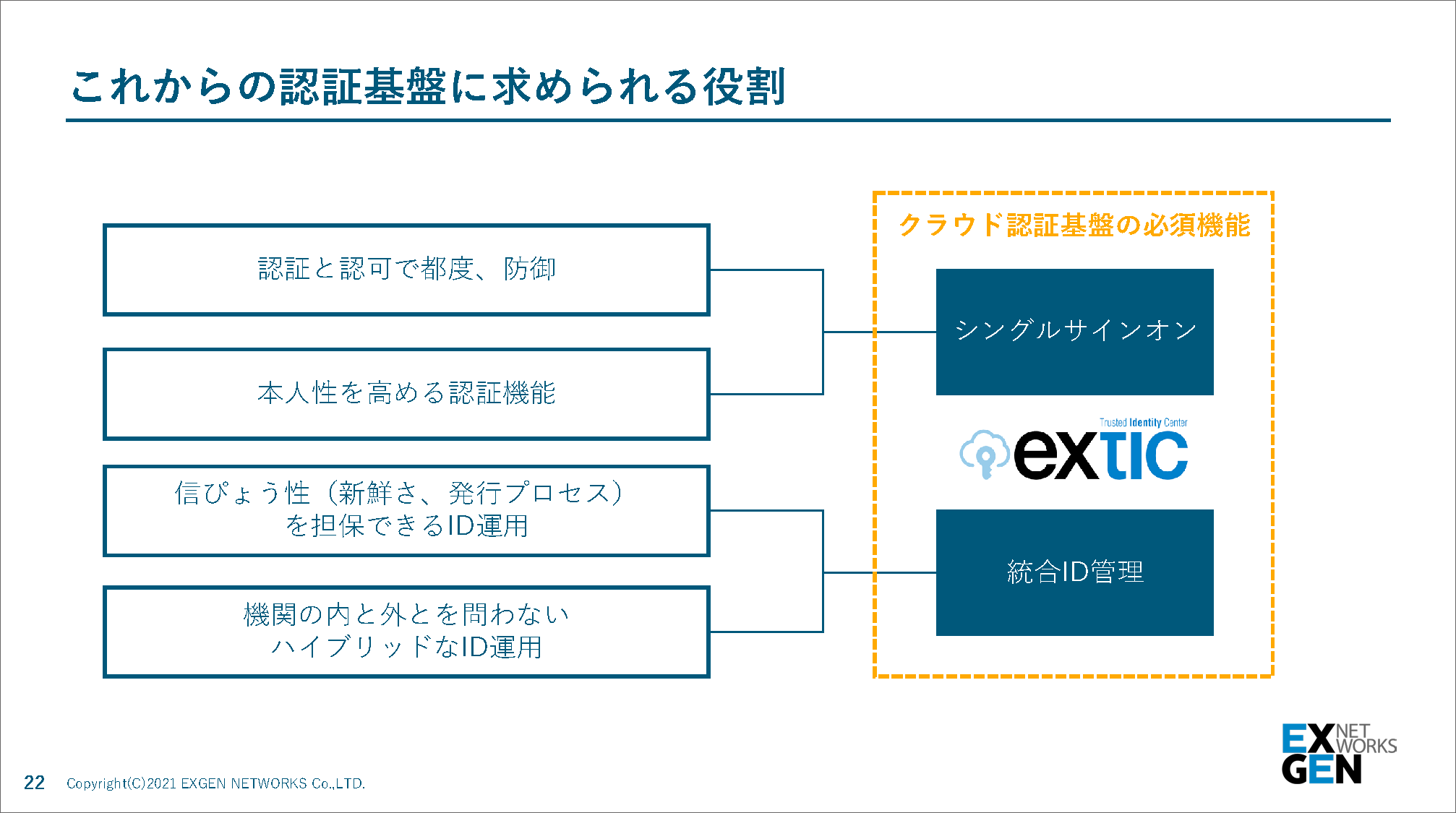

ゼロトラスト、クラウドシフトの中で求められる認証基盤について、次のようにまとめています。

「 (1)認証と認可で都度、防御すること

(2)本人性を高める認証機能

(3)信ぴょう性を担保できるID運用(免許証のように、しかるべき機関が発行)

(4)機関の内と外とを問わないハイブリッドなID運用

これらをそれぞれ実現しようとすると、クラウド型の認証基盤であるIDaaSを求めるのが現在の動向です。この認証基盤に必要なものが、シングルサインオンと統合ID管理です。クラウド認証基盤としては、シングルサインオンが注目されがちですが、統合ID管理も重要です。」

そして、「認証基盤に求められる新たな機能」として、「認証」と「ID管理」に分けて次のような機能を挙げました。

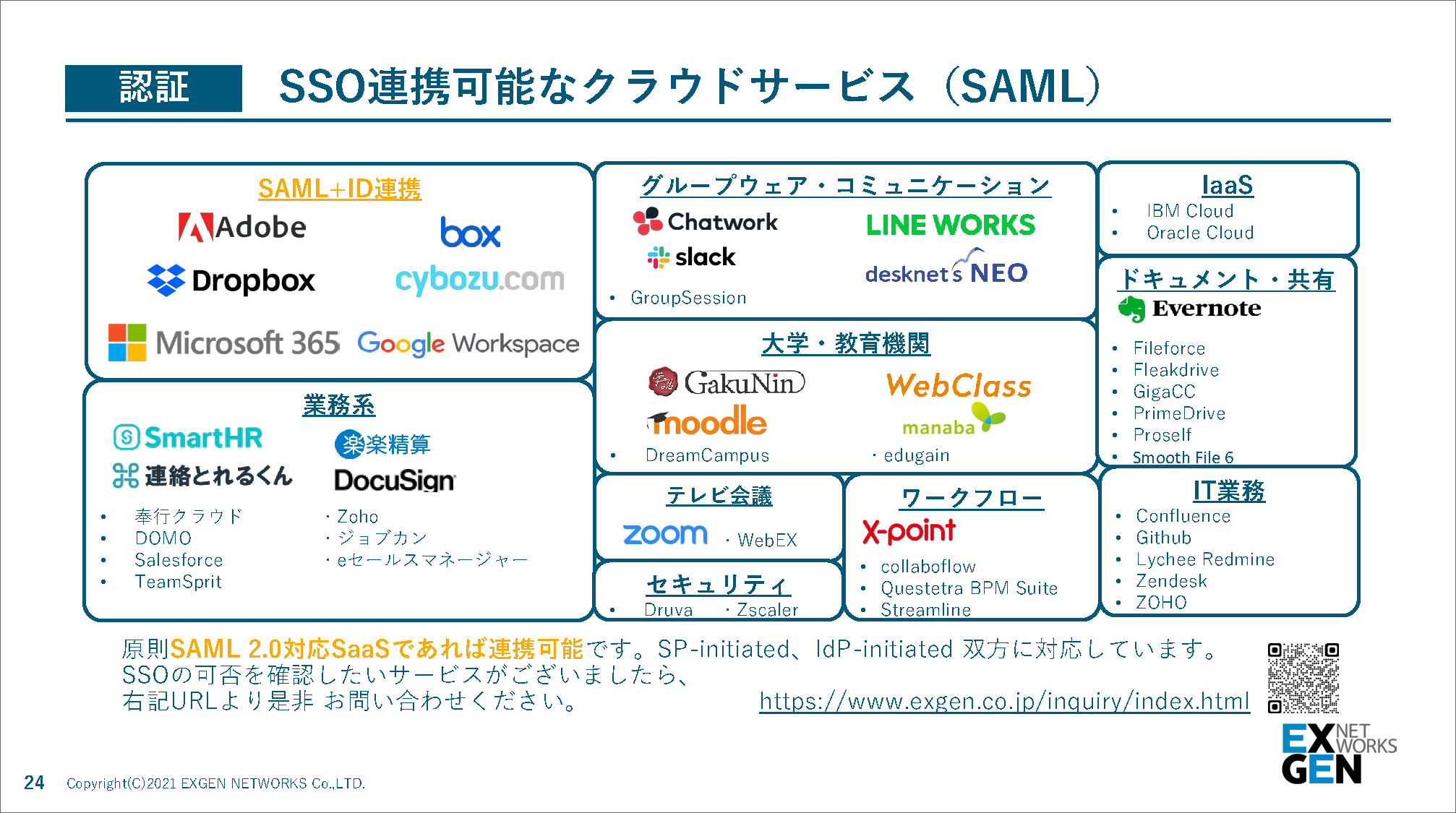

FIDO2、多要素認証、簡単なSAML・SSO設定、ポータル機能、IPアドレスレンジに応じた認証ルール、パスワードポリシー設定

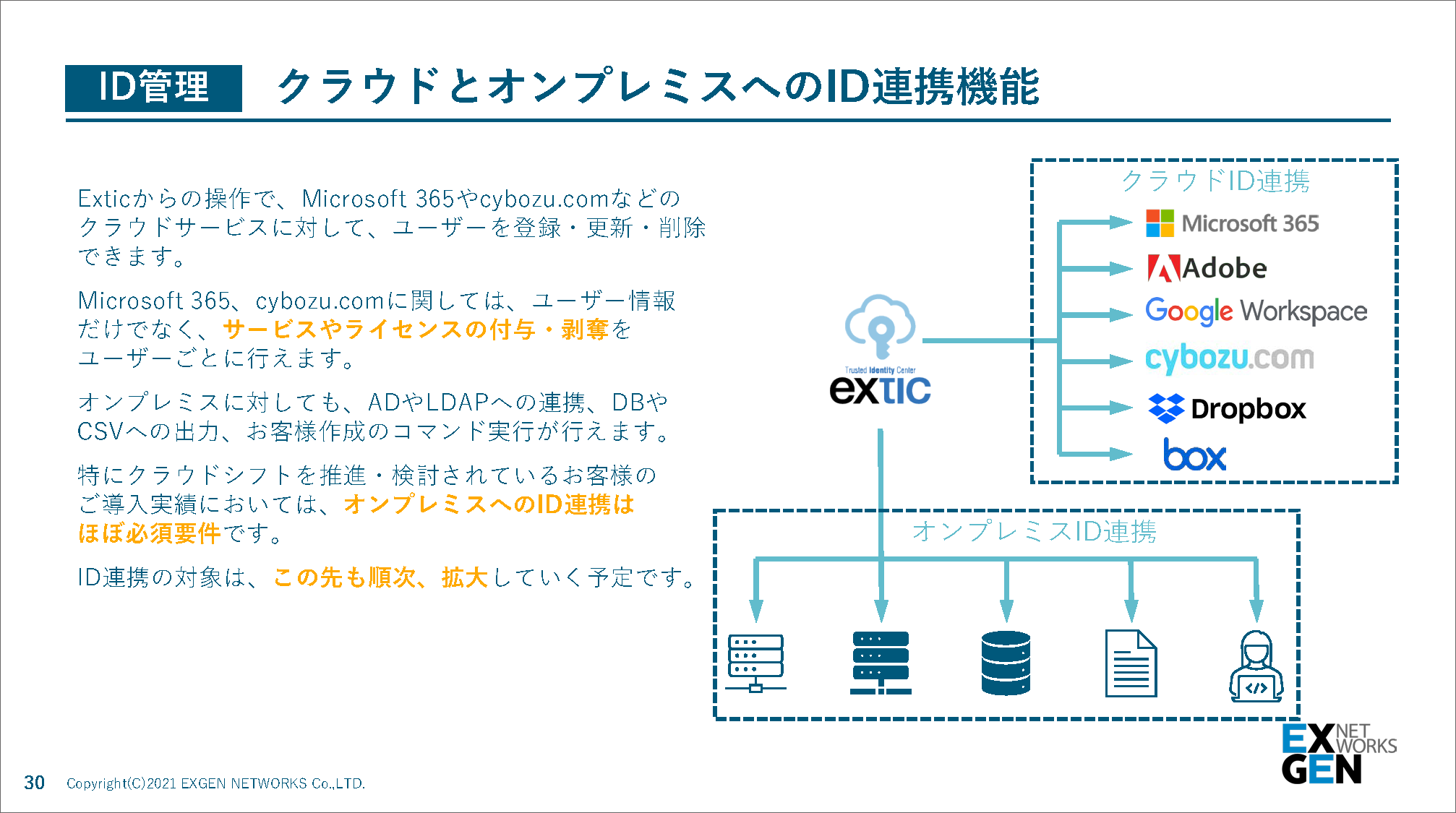

クラウドとオンプレミスのID連携、簡単に拡張できるユーザー属性、ユーザーの個別メンテナンス、CSVによるユーザーの一括メンテナンス、ユーザーのライフサイクル管理

本レポートでは、上記機能のうち、テーマである「自力で運用」するために重要な機能として、FIDO2、簡単なSAML・SSO設定、クラウドとオンプレミスのID連携について注目してみましょう。

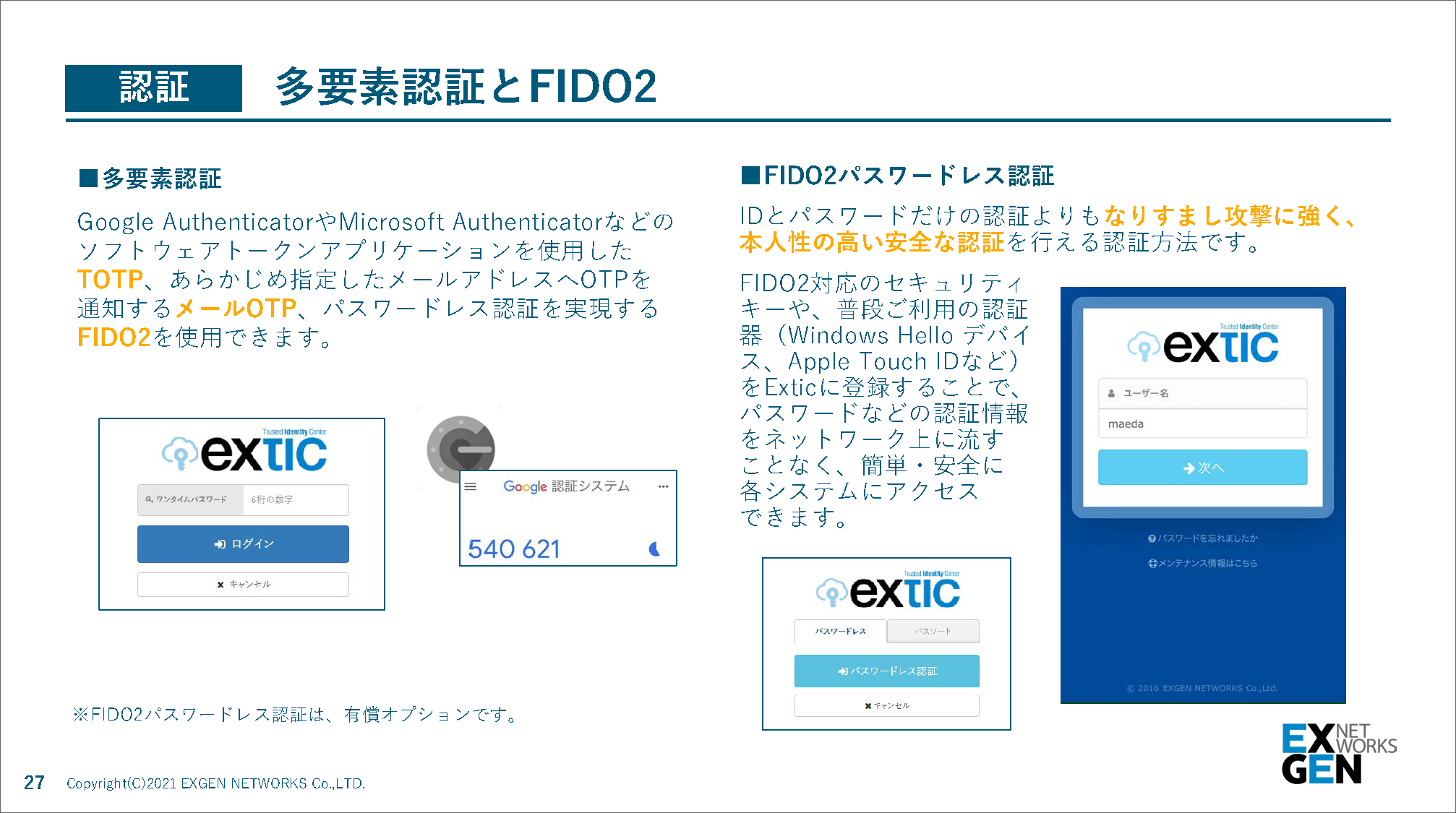

(1)FIDO 2

FIDO2は、生体認証を用いたパスワードレス認証として知られています。FIDO2対応のデバイスの生体認証を用いることで、パスワードを使わない認証機能を利用することができます。

例えば、IDaaS製品にあらかじめ登録していたiPhoneの指紋認証が認められれば、それだけで業務で用いるアプリケーションにアクセスできるようになります。

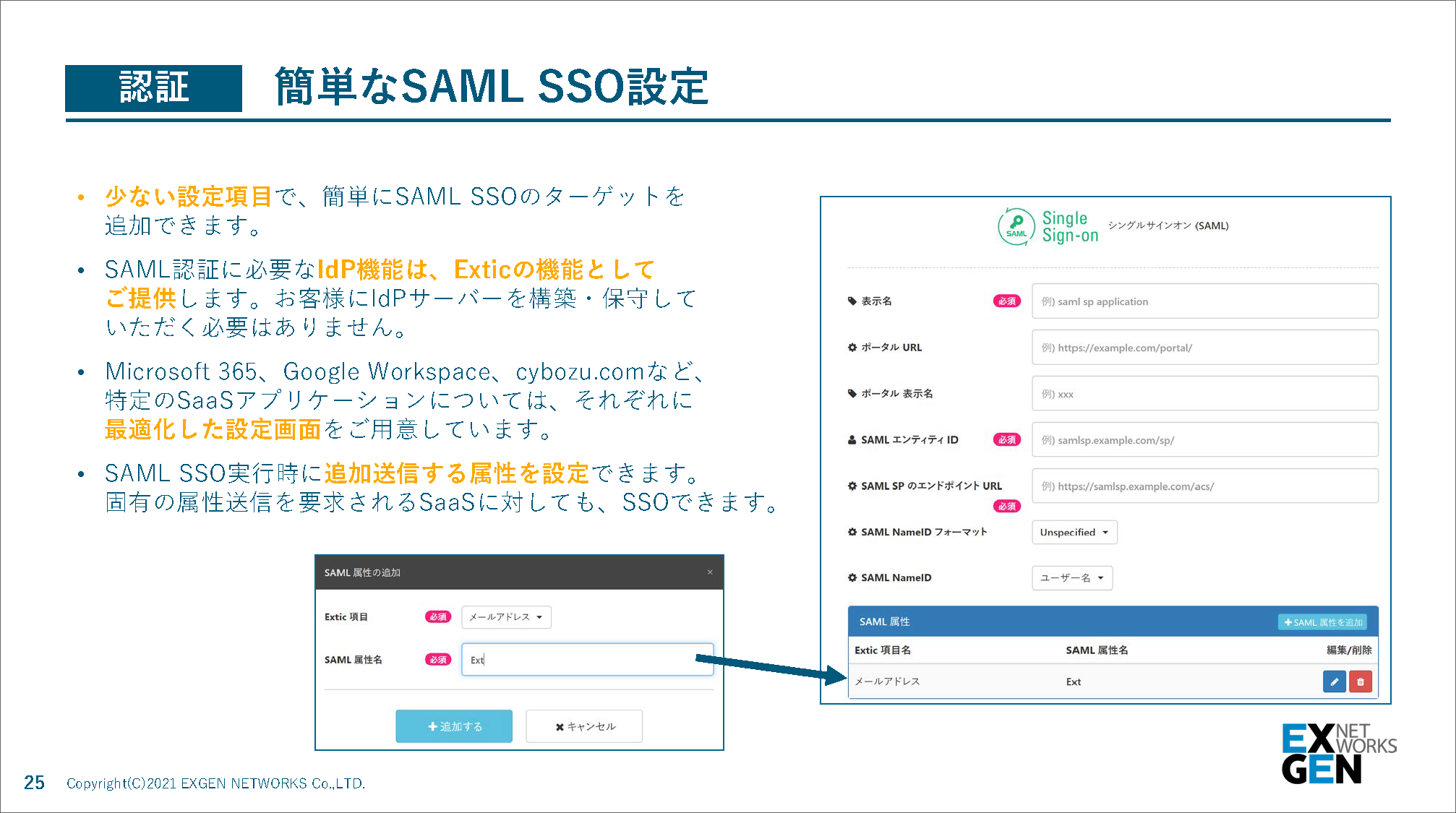

(2)簡単なSAML・SSO設定

大学側でもSAML設定ができることは重要なポイントです。数少ない項目で設定することができれば、シングルサインオンで接続できるアプリケーションを簡単に増やすことができます。

SAML認証で連携可能なクラウドサービスは数多くあるので、自身で簡単に設定できることは意外と重要です。

また、「学認」に加入しようとする場合、大学が自力で(もしくはSIベンダーに依頼して)、Shibboleth IdPを立てて運用する必要があります。しかし、Shibboleth IdPの機能を内包している統合ID管理であれば、この必要がなくなりますので、製品選定の際にはこの点についても注目してみてはいかがでしょうか。

(3)オンプレミスのID連携とクラウドID連携

クラウドのサービス利用が増えていますが、オンプレミス環境へのID管理もまだしばらくは必要です。大学ではほぼ、この両方へのアクセスを考える必要があります。

まとめ IDaaSを自力で運用するためのポイント

ID管理する先のシステムが増えている今。「自分で運用できること、自分たちで使えること」がIDaaS選定の上での重要なポイントです。最後に、5つのポイントを紹介して本レポートのまとめとします。

- 自分たちで設定ができるような、シンプルなUIを持っていること。

- ID管理や認証基盤は運用に対して不安がある場合が多い。その場合には、国産メーカーを利用することも一案。すぐ近くにサポート担当がいることは安心。

- ID管理に関わる実績やノウハウが豊富なこと。

- 課金体系に注意。ユーザーやターゲットが増えることでどう変化するかを確認すること。

- SSOやID管理のターゲットの増減が起きやすい。追加設定が容易で柔軟に拡張できるかどうか。

ハイブリッド環境での大学のID管理を効率化するためにも、このようなポイントを参考にしてIDaaSを選んでみてはいかがでしょうか。なお、本レポートではセッションの一部を再編していますが、さらに詳しい内容を知りたい方は、下記よりセミナー資料をダウンロードしてご一読ください。